Difference between revisions of "IPSec VTI Cisco IOS"

m (→Alm. IPSec) |

m (added Category:Security using HotCat) |

||

| (9 intermediate revisions by the same user not shown) | |||

| Line 1: | Line 1: | ||

| + | {{TOCright}} | ||

Virtual Tunnel Interface(VTI) IPSec er en måde hvorpå man kan lave [[IPsec_Cisco_IOS|IPSec]] forbindelser der understøtter Broadcast & Multicast uden brug af GRE protokollen. Der bliver stadig oprettet et tunnel interface, men det er af typen IPSec, så der kommer en ren IP pakke inden i en anden IP pakke, og altså ikke med GRE som mellem led. | Virtual Tunnel Interface(VTI) IPSec er en måde hvorpå man kan lave [[IPsec_Cisco_IOS|IPSec]] forbindelser der understøtter Broadcast & Multicast uden brug af GRE protokollen. Der bliver stadig oprettet et tunnel interface, men det er af typen IPSec, så der kommer en ren IP pakke inden i en anden IP pakke, og altså ikke med GRE som mellem led. | ||

'''Fordele:''' | '''Fordele:''' | ||

| Line 72: | Line 73: | ||

Konfigurationen af R5 er også her bare den modsatte af ovenstående eksempel | Konfigurationen af R5 er også her bare den modsatte af ovenstående eksempel | ||

=Trafikken= | =Trafikken= | ||

| − | Hvis vi kigger på hvordan trafikken bliver pakket ind for de 2 måder, ses det tydeligt hvordan de afviger fra hinanden. | + | Hvis vi kigger på hvordan trafikken bliver pakket ind for de 2 måder, ses det tydeligt hvordan de afviger fra hinanden.<br/> |

'''I Eksemplet er der konfigureret AH for at se ind i pakkerne uden de er krypterede.''' | '''I Eksemplet er der konfigureret AH for at se ind i pakkerne uden de er krypterede.''' | ||

==Alm. IPSec== | ==Alm. IPSec== | ||

Her ser vi en RIP pakke, pakket ind i UDP, IP, GRE, IP, AH, IP da vi kører i tunnel mode(Default). | Her ser vi en RIP pakke, pakket ind i UDP, IP, GRE, IP, AH, IP da vi kører i tunnel mode(Default). | ||

{| | {| | ||

| − | |[[Image:ScreenShot14171.png|800px|left|thumb|IPSec]] | + | |[[Image:ScreenShot14171.png|800px|left|thumb|IPSec Tunnel mode]] |

|} | |} | ||

| + | Og her i transport mode: | ||

| + | {| | ||

| + | |[[Image:ScreenShot14173.png|800px|left|thumb|IPSec transport mode]] | ||

| + | |} | ||

| + | |||

==VTI== | ==VTI== | ||

Her er RIP pakken kun pakket ind i UDP, IP, AH, IP | Her er RIP pakken kun pakket ind i UDP, IP, AH, IP | ||

| Line 84: | Line 90: | ||

|[[Image:ScreenShot14172.png|800px|left|thumb|VTI]] | |[[Image:ScreenShot14172.png|800px|left|thumb|VTI]] | ||

|} | |} | ||

| + | |||

=Referencer= | =Referencer= | ||

<references/> | <references/> | ||

{{Source cli}} | {{Source cli}} | ||

| + | |||

| + | [[Category:Cisco]] | ||

| + | [[Category:IPv4]] | ||

| + | [[Category:Network]] | ||

| + | [[Category:Network Security]] | ||

| + | [[Category:CCNP]] | ||

| + | [[Category:CCNP Security]] | ||

| + | [[Category:Security]] | ||

Latest revision as of 11:03, 16 February 2015

Virtual Tunnel Interface(VTI) IPSec er en måde hvorpå man kan lave IPSec forbindelser der understøtter Broadcast & Multicast uden brug af GRE protokollen. Der bliver stadig oprettet et tunnel interface, men det er af typen IPSec, så der kommer en ren IP pakke inden i en anden IP pakke, og altså ikke med GRE som mellem led. Fordele:

- Mindre konfiguration

- Bindes ikke til at fysisk interface

- Bruger færre resourcer

- Mindre pakker

- Generisk Crypto PSK der ikke bindes til en bestemt fjern adresse

Ulemper:

- Understøtter kun Unicast og Multicast

- Kræver VAM2+ crypto engine for at indpakke i hardware[1]

Setup

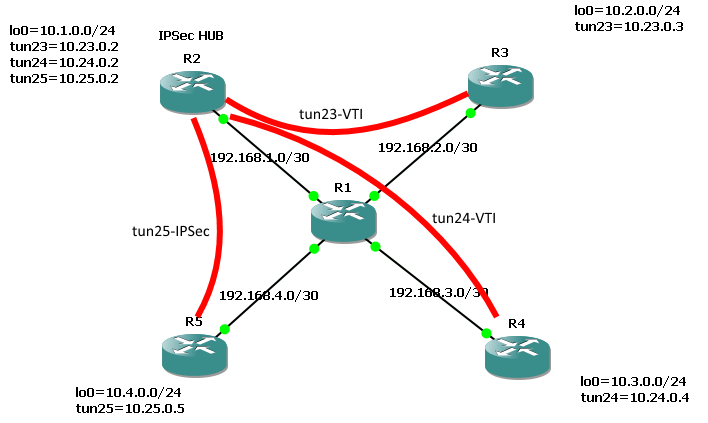

For at sammenligne bruges dette setup:

Der er konfigureret IPSec VTI imellem R2-R3, R2-R4 og alm. IPSec imellem R2-R5.

R1

Der genbrugs noget af konfigurationen imellem alm. IPSec og VTI

VTI

VTI Konfiguration til R3 og R4

crypto isakmp policy 10

encr aes 256

authentication pre-share

group 16

<notice>crypto isakmp key cisco address 0.0.0.0 0.0.0.0</notice>

!

crypto ipsec transform-set TSET ah-sha-hmac

!

<notice>crypto ipsec profile P1

set transform-set TSET</notice>

!

interface Tunnel23

ip address 10.23.0.2 255.255.0.0

tunnel source 192.168.1.2

tunnel destination 192.168.2.2

<notice>tunnel mode ipsec ipv4

tunnel protection ipsec profile P1</notice>

!

interface Tunnel24

ip address 10.24.0.2 255.255.0.0

tunnel source 192.168.1.2

tunnel destination 192.168.3.2

<notice>tunnel mode ipsec ipv4

tunnel protection ipsec profile P1</notice>

!Konfigurationen af IPSec VTI på de andre routere er den samme

Alm. IPSec

Læg mærke til at der her er en meget stram låsning af de 2 endepunkter i IPSec delen, så ved mange naboer skal der mange eksra linier til.

I modsætning til VTI hvor det kun er på tunnel interfacet der er sammenkædning med de andre enheder.

<notice>crypto map CMAP 10 ipsec-isakmp

set peer 192.168.4.2

set transform-set TSET

match address 109</notice>

!

interface Tunnel25

ip address 10.25.0.2 255.255.0.0

tunnel source 192.168.1.2

tunnel destination 192.168.4.2

!

interface FastEthernet0/0

ip address 192.168.1.2 255.255.255.252

ip nat outside

ip virtual-reassembly

duplex auto

speed auto

<notice>crypto map CMAP</notice>

!

<notice>access-list 109 permit gre host 192.168.1.2 host 192.168.4.2</notice>Konfigurationen af R5 er også her bare den modsatte af ovenstående eksempel

Trafikken

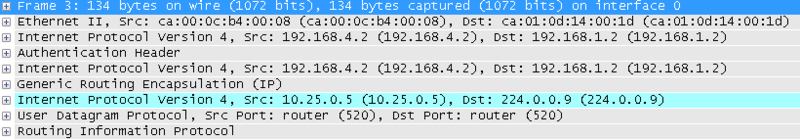

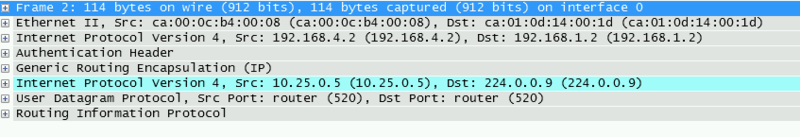

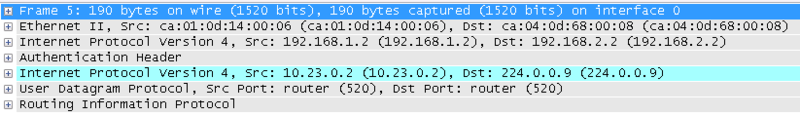

Hvis vi kigger på hvordan trafikken bliver pakket ind for de 2 måder, ses det tydeligt hvordan de afviger fra hinanden.

I Eksemplet er der konfigureret AH for at se ind i pakkerne uden de er krypterede.

Alm. IPSec

Her ser vi en RIP pakke, pakket ind i UDP, IP, GRE, IP, AH, IP da vi kører i tunnel mode(Default).

Og her i transport mode:

VTI

Her er RIP pakken kun pakket ind i UDP, IP, AH, IP