Difference between revisions of "Dot1x authentication"

| Line 40: | Line 40: | ||

'''Installerede roller''' | '''Installerede roller''' | ||

| + | |||

Active Directory Domain Services (AD DS) | Active Directory Domain Services (AD DS) | ||

| + | |||

Active Directory Certificate Services (AD CA) | Active Directory Certificate Services (AD CA) | ||

| + | |||

Network Policy Services (NPS) | Network Policy Services (NPS) | ||

| + | |||

Domain Name Services (DNS) | Domain Name Services (DNS) | ||

| + | |||

'''Opret certificate til logon''' | '''Opret certificate til logon''' | ||

| + | |||

Åben MMC | Åben MMC | ||

| + | |||

Under File -> Add/Remove Snap-In tilføj Certificates, vælg “Computer account” og tryk Next, Finish, tryk OK | Under File -> Add/Remove Snap-In tilføj Certificates, vælg “Computer account” og tryk Next, Finish, tryk OK | ||

| + | |||

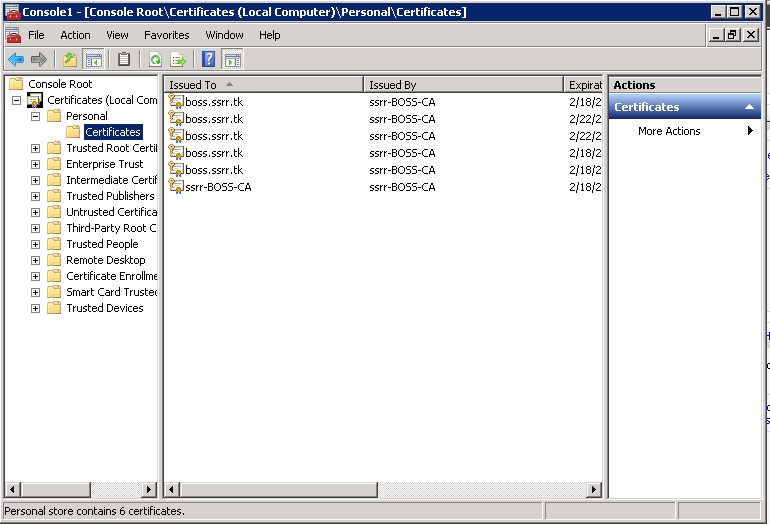

Gå til Certificates -> Personal -> Certificates | Gå til Certificates -> Personal -> Certificates | ||

| + | |||

[[Image:New_Certificate_1.png]] | [[Image:New_Certificate_1.png]] | ||

Hørjeklik på ”Certifikates”, under ”All Tasks” vælg ”Request New Certificate” | Hørjeklik på ”Certifikates”, under ”All Tasks” vælg ”Request New Certificate” | ||

| + | |||

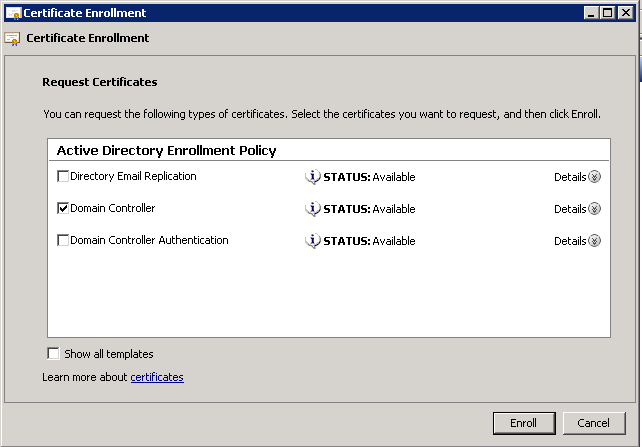

Tryk next indtil “Request Certificates” siden, og vælg “Domain Controller”, Tryk Enroll | Tryk next indtil “Request Certificates” siden, og vælg “Domain Controller”, Tryk Enroll | ||

| + | |||

[[Image:New_Certificate_2.png]] | [[Image:New_Certificate_2.png]] | ||

| Line 62: | Line 73: | ||

'''Opsætning af NPS til Radius''' | '''Opsætning af NPS til Radius''' | ||

| + | |||

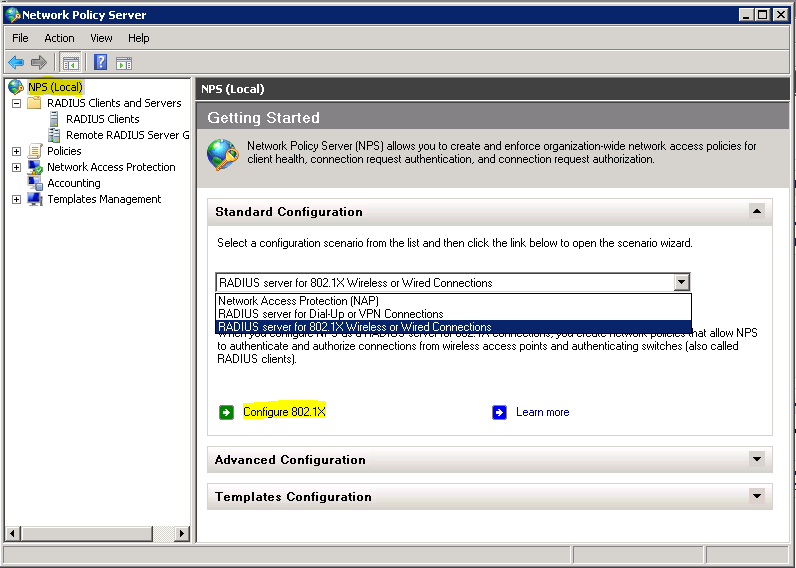

Åben ”Network Policy Server” | Åben ”Network Policy Server” | ||

| + | |||

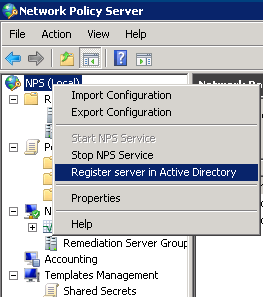

Højreklik på ”NPS (local)” og vælg ”Register server in Active Directory” | Højreklik på ”NPS (local)” og vælg ”Register server in Active Directory” | ||

| + | |||

[[Image:NPS_1.png]] | [[Image:NPS_1.png]] | ||

| Line 76: | Line 90: | ||

Angiv nu de Radius clienter som skal videresende authentication. I dette setup er der 2 Switche. | Angiv nu de Radius clienter som skal videresende authentication. I dette setup er der 2 Switche. | ||

| + | |||

Når man vælger ”Add” angiver man et kaldenavn, en IP og et password til godkendelse af enheden. | Når man vælger ”Add” angiver man et kaldenavn, en IP og et password til godkendelse af enheden. | ||

| Line 81: | Line 96: | ||

Ved ”Authentication Method” vælges ”Microsoft: Protected EAP (PEAP)” | Ved ”Authentication Method” vælges ”Microsoft: Protected EAP (PEAP)” | ||

| + | |||

Angiv nu den bruger gruppe der må have adgang til at logge på, f.eks. Domain Users eller opret en gruppe til formålet. | Angiv nu den bruger gruppe der må have adgang til at logge på, f.eks. Domain Users eller opret en gruppe til formålet. | ||

| + | |||

Ved Traffic Controls kan der tilføjes opsætninger hvis ønsket, ellers fortsæt og afslut guiden. | Ved Traffic Controls kan der tilføjes opsætninger hvis ønsket, ellers fortsæt og afslut guiden. | ||

| + | |||

Under Policies -> Network Policies åben den nye policy som er blevet oprettet af guiden. Denne er navngivet efter navnet angivet i starten af guiden. Som her hvor navnet er ”Cisco” | Under Policies -> Network Policies åben den nye policy som er blevet oprettet af guiden. Denne er navngivet efter navnet angivet i starten af guiden. Som her hvor navnet er ”Cisco” | ||

| Line 88: | Line 106: | ||

Under den nye policy skal indstillingerne være som flg. | Under den nye policy skal indstillingerne være som flg. | ||

| + | |||

På Overview kan man se om Politikken er enabled, samt hvilken access permission den giver. I ”Type of network access server” skal der være angivet til unspecified, da der ikke er nogen af mulighederne der passer til denne type logon. | På Overview kan man se om Politikken er enabled, samt hvilken access permission den giver. I ”Type of network access server” skal der være angivet til unspecified, da der ikke er nogen af mulighederne der passer til denne type logon. | ||

| Line 93: | Line 112: | ||

Conditions bliver opsat for at specificere hvem og hvad der har rettighed til at logge på med denne policy. Her skal man være opmærksom på at alle conditions skal passe, da man ellers bliver afvist. Hvis der i forvejen er nogle conditions bør disse fjernes, da de ikke passer til udstyrets logon metode. | Conditions bliver opsat for at specificere hvem og hvad der har rettighed til at logge på med denne policy. Her skal man være opmærksom på at alle conditions skal passe, da man ellers bliver afvist. Hvis der i forvejen er nogle conditions bør disse fjernes, da de ikke passer til udstyrets logon metode. | ||

| + | |||

I denne opsætning giver vi adgang hvis man logger på med en domæne bruger eller administrator. Samtidig skal IP-adressen starte med 10., og ”?” angiver at resten er uden betydning. | I denne opsætning giver vi adgang hvis man logger på med en domæne bruger eller administrator. Samtidig skal IP-adressen starte med 10., og ”?” angiver at resten er uden betydning. | ||

| Line 118: | Line 138: | ||

'''Windows clienter''' | '''Windows clienter''' | ||

| + | |||

For at give port logon, således at clienter kan logge på og blive authenticated, skal der opsættes en ekstra policy. | For at give port logon, således at clienter kan logge på og blive authenticated, skal der opsættes en ekstra policy. | ||

| + | |||

Dette gøres ved at højre klikke på ”Network Policies” og vælge ”New”. | Dette gøres ved at højre klikke på ”Network Policies” og vælge ”New”. | ||

| + | |||

Angiv et navn til den nye policy og lad Typen stå til defualt ”Unspecified” | Angiv et navn til den nye policy og lad Typen stå til defualt ”Unspecified” | ||

| + | |||

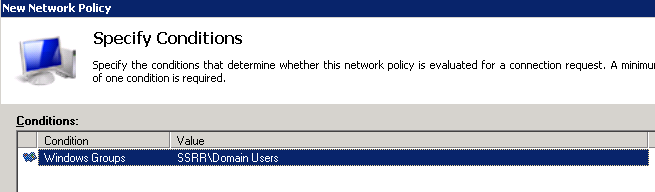

Angiv herefter de conditions der skal konstatere at det er en bruger der må logge på nettet. I denne opsætning er clienterne ikke medlem af domænet, og vi tjekker derfor kun op på om brugeren er medlem af Domain Users. | Angiv herefter de conditions der skal konstatere at det er en bruger der må logge på nettet. I denne opsætning er clienterne ikke medlem af domænet, og vi tjekker derfor kun op på om brugeren er medlem af Domain Users. | ||

| Line 126: | Line 150: | ||

I Access Permission markeres ”Access Granted” for at give brugerne adgang hvis de passer på conditions. | I Access Permission markeres ”Access Granted” for at give brugerne adgang hvis de passer på conditions. | ||

| + | |||

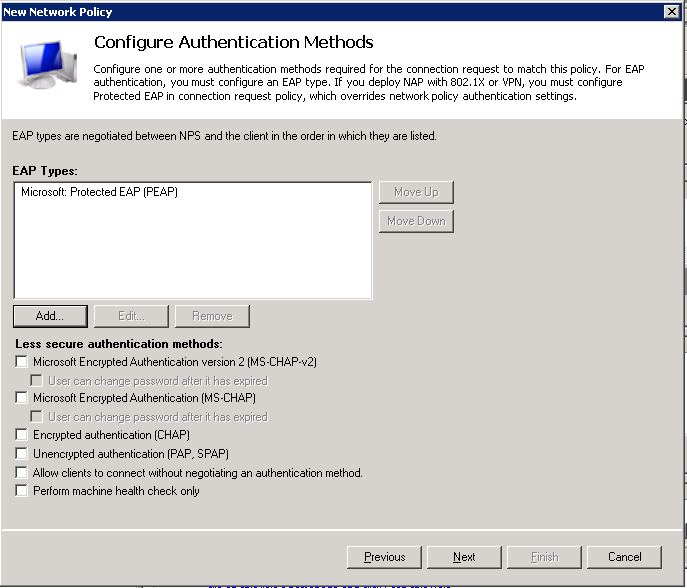

Under EAP types fjernes alle mindre sikre metoder, og PEAP tilføjes med Add. | Under EAP types fjernes alle mindre sikre metoder, og PEAP tilføjes med Add. | ||

| Line 135: | Line 160: | ||

Den sidste del af guiden kan efterlades til default eller rettes efter eget valg. | Den sidste del af guiden kan efterlades til default eller rettes efter eget valg. | ||

| + | |||

Politikken til client logon er herved oprettet. | Politikken til client logon er herved oprettet. | ||

| Line 147: | Line 173: | ||

For at kunne benytte dot1x authentication på en windows maskine, så skal man benytte en fuldt opdateret winXP, vista eller windows 7. | For at kunne benytte dot1x authentication på en windows maskine, så skal man benytte en fuldt opdateret winXP, vista eller windows 7. | ||

| + | |||

Da vi benytter dot1x på normal ethernet, så skal vi ind og starte den service som styrer dot1x, da dette ikke er slået til default på alm. ethernet. | Da vi benytter dot1x på normal ethernet, så skal vi ind og starte den service som styrer dot1x, da dette ikke er slået til default på alm. ethernet. | ||

| + | |||

Dette gøres inde under services eller tjenester hvis man har den danske udgave. | Dette gøres inde under services eller tjenester hvis man har den danske udgave. | ||

| Line 157: | Line 185: | ||

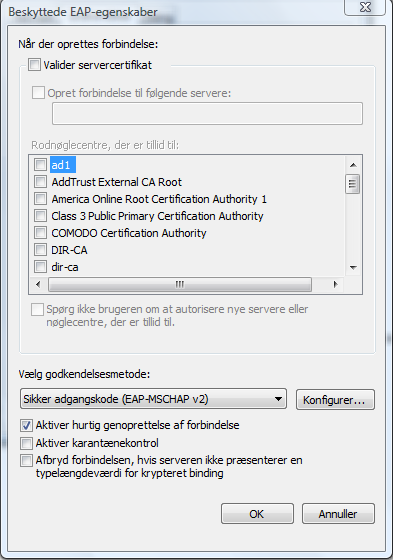

Her aktivere man dot1x, mener at den er aktiveret som default når man har startet servicen. | Her aktivere man dot1x, mener at den er aktiveret som default når man har startet servicen. | ||

| + | |||

Klik indstillinger, her opsætter man de forskellige godkendelsesmetoder, i vores tilfælde EAP-MSCHAPv2 og vi har valgt ikke at validere servercertifikat, da maskinen vi logger på med, ikke er medlem af domænet og derfor ikke kan validere det. | Klik indstillinger, her opsætter man de forskellige godkendelsesmetoder, i vores tilfælde EAP-MSCHAPv2 og vi har valgt ikke at validere servercertifikat, da maskinen vi logger på med, ikke er medlem af domænet og derfor ikke kan validere det. | ||

| + | |||

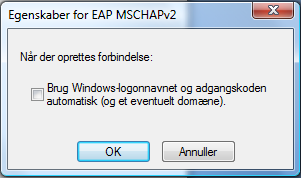

Husk at klik konfigurer og fjern fluebenet hvis du ikke er i domænet. | Husk at klik konfigurer og fjern fluebenet hvis du ikke er i domænet. | ||

[[Image:Dot1xwininterface3.png]] | [[Image:Dot1xwininterface3.png]] | ||

Revision as of 13:51, 23 February 2011

Denne side indeholder en radius dot1x opsætning, i mellem en server 2008 med network policy server og Cisco 2960 switch.

Cisco 2960 opsætning:

Global commands:

aaa new-model dot1x system-auth-control radius-server host 172.16.3.10 auth-port 1812 acct-port 1813 key cisco

aaa group server radius access server 172.16.3.10 auth-port 1812 acct-port 1813 ip radius source-interface Vlan49

For Switch login:

config mode:

aaa authentication login networkacces group radius local enable aaa authorization exec default group access if-authenticated

line VTY 0 15 login authentication networkacces

For port authentication:

config mode:

aaa authentication dot1x default group radius local aaa authorization network default group radius

interface FastEthernet0/23 authentication port-control auto dot1x pae authenticator

Hvis der bruges en ældre switch så kan kommandoen til interfacet være dot1x port-control auto

Windows server 2008

Installerede roller

Active Directory Domain Services (AD DS)

Active Directory Certificate Services (AD CA)

Network Policy Services (NPS)

Domain Name Services (DNS)

Opret certificate til logon

Åben MMC

Under File -> Add/Remove Snap-In tilføj Certificates, vælg “Computer account” og tryk Next, Finish, tryk OK

Gå til Certificates -> Personal -> Certificates

Hørjeklik på ”Certifikates”, under ”All Tasks” vælg ”Request New Certificate”

Tryk next indtil “Request Certificates” siden, og vælg “Domain Controller”, Tryk Enroll

Der er nu oprettet et certificate til senere brug.

Opsætning af NPS til Radius

Åben ”Network Policy Server”

Højreklik på ”NPS (local)” og vælg ”Register server in Active Directory”

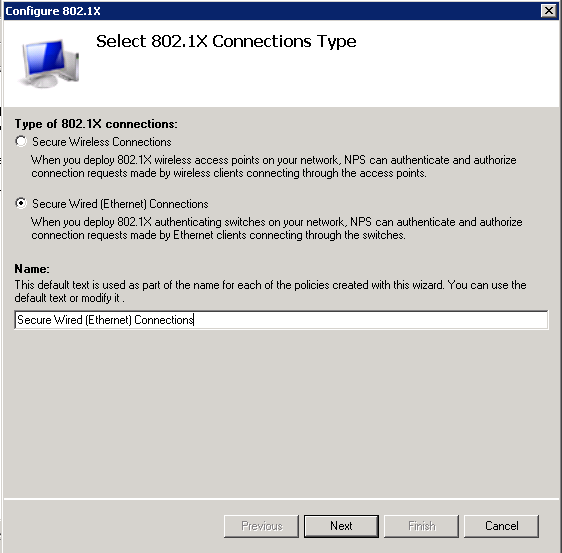

I drop down listen vælg ”Radius server for 802.1x w... ” og tryk Configure 802.1x

I type vælges Wired, og feltet ”Name” kan efterlades til default eller rettes efter behov.

Angiv nu de Radius clienter som skal videresende authentication. I dette setup er der 2 Switche.

Når man vælger ”Add” angiver man et kaldenavn, en IP og et password til godkendelse af enheden.

Ved ”Authentication Method” vælges ”Microsoft: Protected EAP (PEAP)”

Angiv nu den bruger gruppe der må have adgang til at logge på, f.eks. Domain Users eller opret en gruppe til formålet.

Ved Traffic Controls kan der tilføjes opsætninger hvis ønsket, ellers fortsæt og afslut guiden.

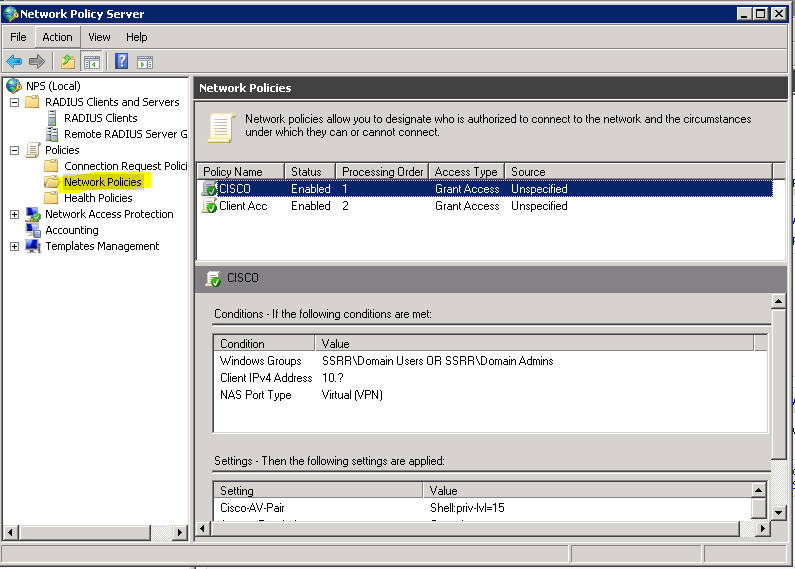

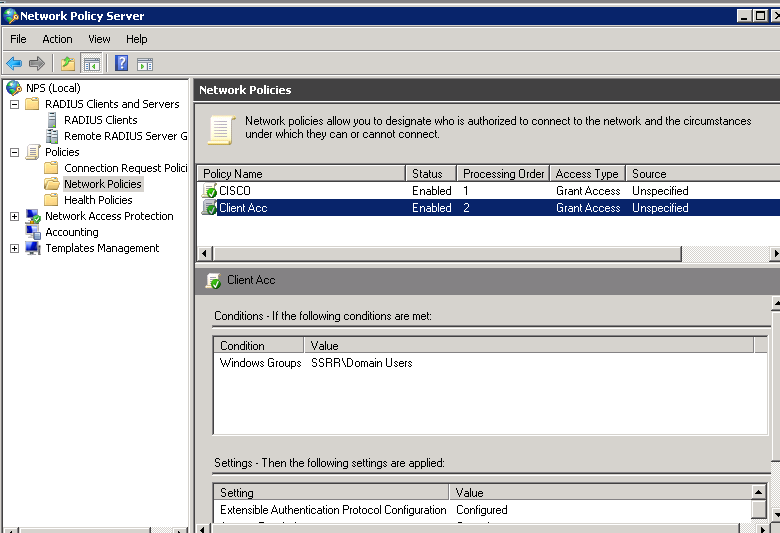

Under Policies -> Network Policies åben den nye policy som er blevet oprettet af guiden. Denne er navngivet efter navnet angivet i starten af guiden. Som her hvor navnet er ”Cisco”

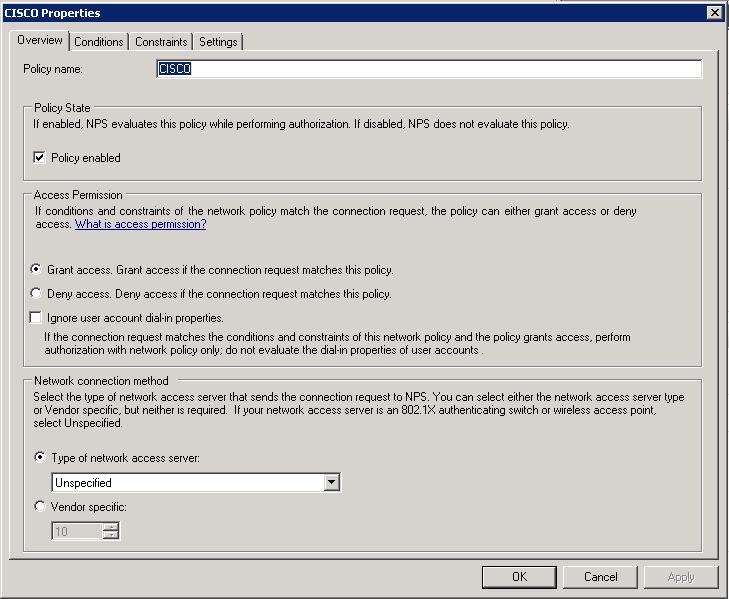

Under den nye policy skal indstillingerne være som flg.

På Overview kan man se om Politikken er enabled, samt hvilken access permission den giver. I ”Type of network access server” skal der være angivet til unspecified, da der ikke er nogen af mulighederne der passer til denne type logon.

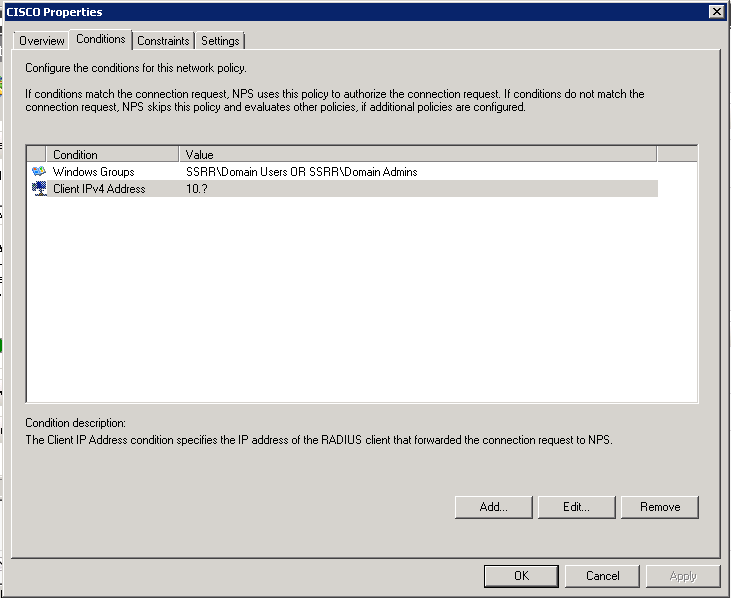

Conditions bliver opsat for at specificere hvem og hvad der har rettighed til at logge på med denne policy. Her skal man være opmærksom på at alle conditions skal passe, da man ellers bliver afvist. Hvis der i forvejen er nogle conditions bør disse fjernes, da de ikke passer til udstyrets logon metode.

I denne opsætning giver vi adgang hvis man logger på med en domæne bruger eller administrator. Samtidig skal IP-adressen starte med 10., og ”?” angiver at resten er uden betydning.

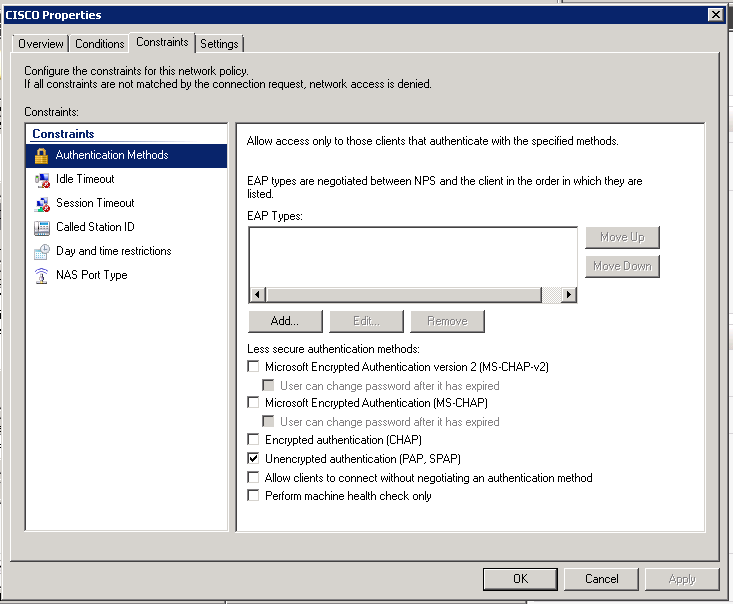

Under Constraints -> Authentication Methods kan fravælges alle andre login metoder end “Unencrypted authentication (PAP, SPAP)” som er den metode vores switche benytter til logon.

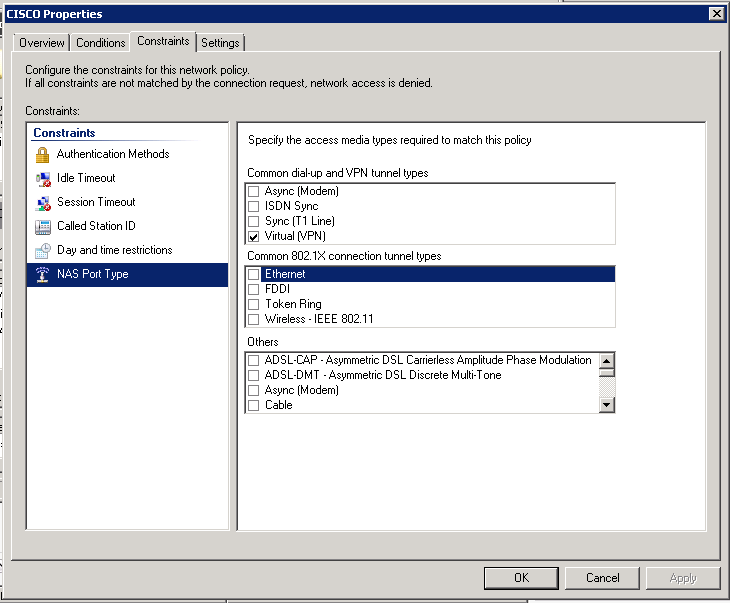

Under Nas Port Type vælges Virtual, som er den type port Cisco udstyret benytter.

Til sidst angives I Settings -> Vendor Specific hvilken privilege lvl brugeren skal have på cisco udstyret når man logger på med f.eks. telnet. Dette vælges ved at trykke Add og vælge Cisco under ”Vendor” Der vises herved kun ”Cisco-AV-Pair” vælg denne og angiv den korekte value, som her ”Shell-priv-lvl=15”

Hvis man åbner NPS (local) properties kan man under ports se hvilke porte der er konfigureret til at give adgang som default.

Opsætningen for at kunne logge ind med en cisco switch er herved opsat på serveren, således at når switchen er konfigureret korrekt vil man ved telnet til udstyret skulle skrive bruger og password for en AD bruger. Login vil blive sendt ukrypteret mellen switch og server, da det sker ved hjælp af PAP.

Windows clienter

For at give port logon, således at clienter kan logge på og blive authenticated, skal der opsættes en ekstra policy.

Dette gøres ved at højre klikke på ”Network Policies” og vælge ”New”.

Angiv et navn til den nye policy og lad Typen stå til defualt ”Unspecified”

Angiv herefter de conditions der skal konstatere at det er en bruger der må logge på nettet. I denne opsætning er clienterne ikke medlem af domænet, og vi tjekker derfor kun op på om brugeren er medlem af Domain Users.

I Access Permission markeres ”Access Granted” for at give brugerne adgang hvis de passer på conditions.

Under EAP types fjernes alle mindre sikre metoder, og PEAP tilføjes med Add.

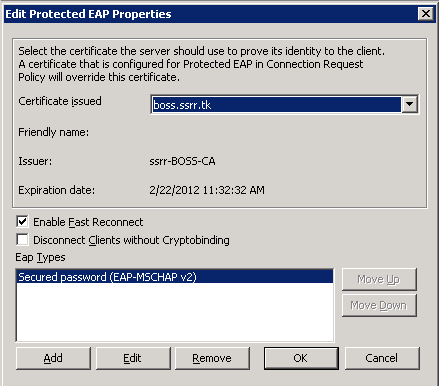

Marker PEAP og tryk Edit. Her vælges nu det tidligere konfigurerede certifikat, og resten er default.

Den sidste del af guiden kan efterlades til default eller rettes efter eget valg.

Politikken til client logon er herved oprettet.

Clienterne skal logge på med brugernavn og password, hvilket bliver krypteret med det valgte certificate over PEAP.

Windows client setup

For at kunne benytte dot1x authentication på en windows maskine, så skal man benytte en fuldt opdateret winXP, vista eller windows 7.

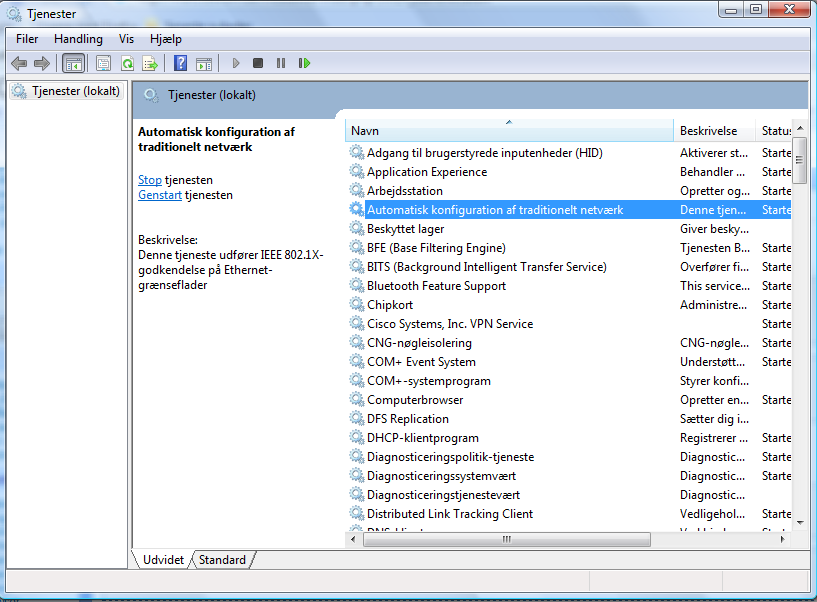

Da vi benytter dot1x på normal ethernet, så skal vi ind og starte den service som styrer dot1x, da dette ikke er slået til default på alm. ethernet.

Dette gøres inde under services eller tjenester hvis man har den danske udgave.

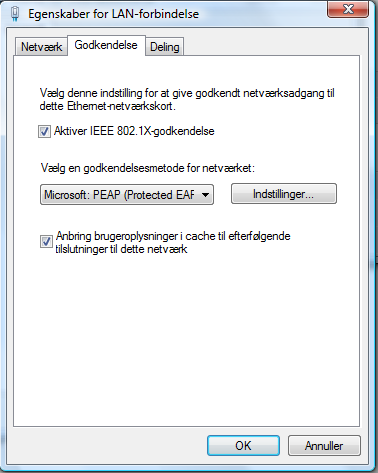

Når dette er gjort, så skal man ind på egenskaber på interfacet, her er der kommet et nyt faneblad: Godkendelse

Her aktivere man dot1x, mener at den er aktiveret som default når man har startet servicen.

Klik indstillinger, her opsætter man de forskellige godkendelsesmetoder, i vores tilfælde EAP-MSCHAPv2 og vi har valgt ikke at validere servercertifikat, da maskinen vi logger på med, ikke er medlem af domænet og derfor ikke kan validere det.

Husk at klik konfigurer og fjern fluebenet hvis du ikke er i domænet.