Dot1x authentication

Denne side indeholder en radius dot1x opsætning, i mellem en server 2008 med network policy server og Cisco 2960 switch.

Cisco 2960 opsætning:

Global commands:

aaa new-model dot1x system-auth-control radius-server host 172.16.3.10 auth-port 1812 acct-port 1813 key cisco

aaa group server radius access server 172.16.3.10 auth-port 1812 acct-port 1813 ip radius source-interface Vlan49

For Switch login:

config mode:

aaa authentication login networkacces group radius local enable aaa authorization exec default group access if-authenticated

line VTY 0 15 login authentication networkacces

For port authentication:

config mode:

aaa authentication dot1x default group radius local aaa authorization network default group radius

interface FastEthernet0/23 authentication port-control auto dot1x pae authenticator

Hvis der bruges en ældre switch så kan kommandoen til interfacet være dot1x port-control auto

Windows server 2008

Installerede roller Active Directory Domain Services (AD DS) Active Directory Certificate Services (AD CA) Network Policy Services (NPS) Domain Name Services (DNS)

Opret certificate til logon

Åben MMC

Under File -> Add/Remove Snap-In tilføj Certificates, vælg “Computer account” og tryk Next, Finish, tryk OK

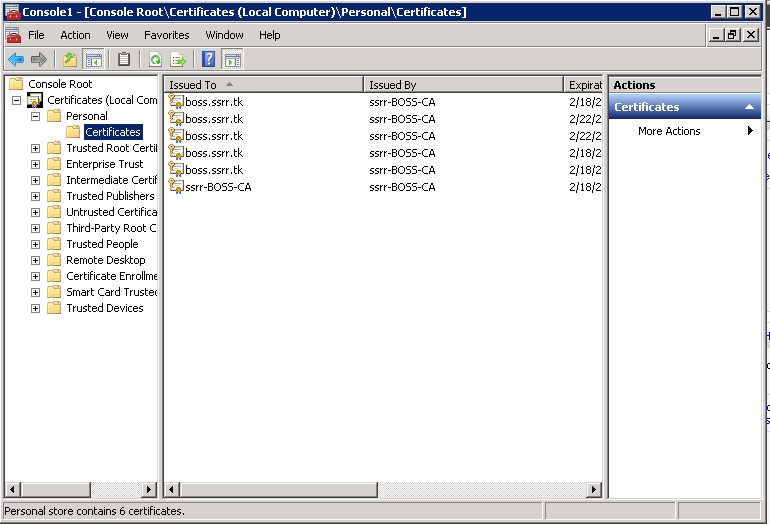

Gå til Certificates -> Personal -> Certificates

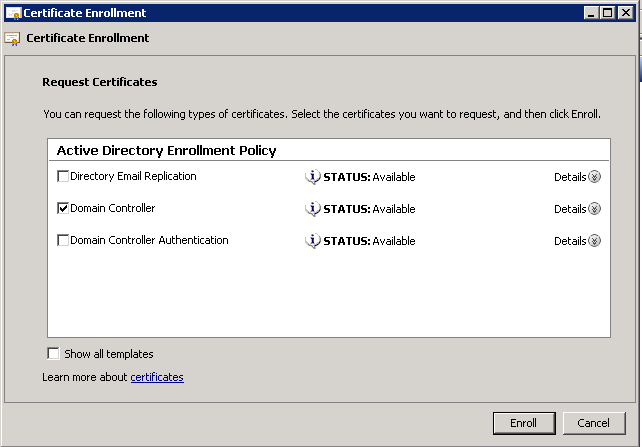

Hørjeklik på ”Certifikates”, under ”All Tasks” vælg ”Request New Certificate”

Tryk next indtil “Request Certificates” siden, og vælg “Domain Controller”, Tryk Enroll

Der er nu oprettet et certificate til senere brug.

Der er nu oprettet et certificate til senere brug.

Windows client setup

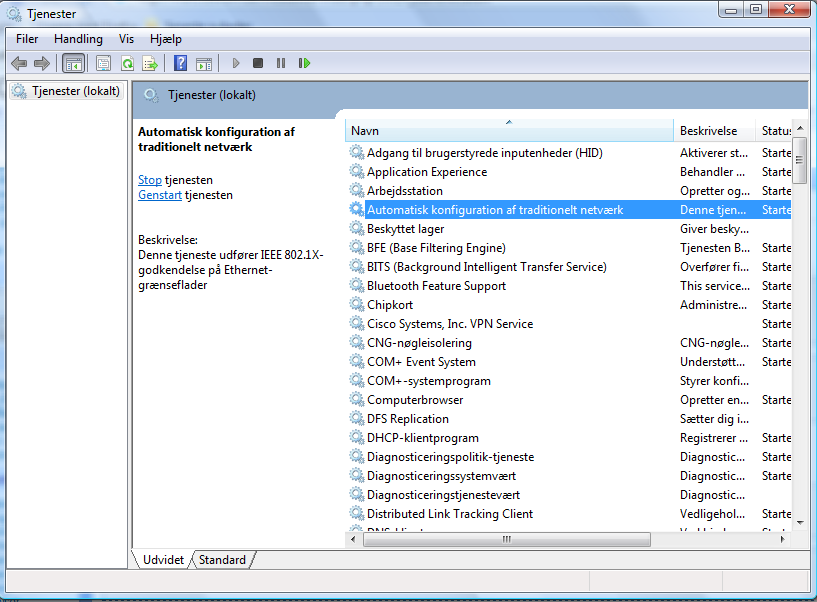

For at kunne benytte dot1x authentication på en windows maskine, så skal man benytte en fuldt opdateret winXP, vista eller windows 7. Da vi benytter dot1x på normal ethernet, så skal vi ind og starte den service som styrer dot1x, da dette ikke er slået til default på alm. ethernet. Dette gøres inde under services eller tjenester hvis man har den danske udgave.

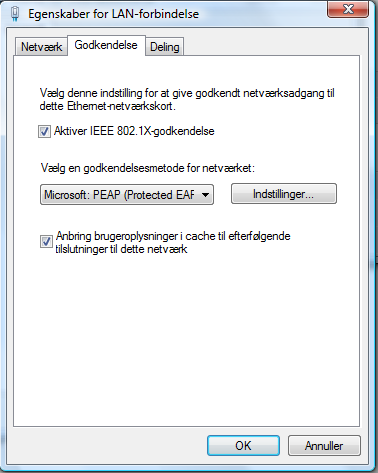

Når dette er gjort, så skal man ind på egenskaber på interfacet, her er der kommet et nyt faneblad: Godkendelse

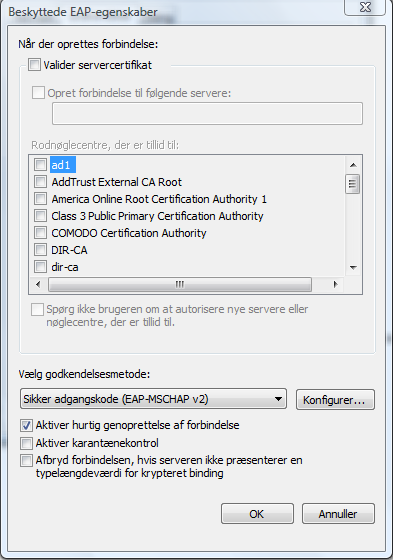

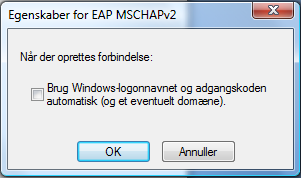

Her aktivere man dot1x, mener at den er aktiveret som default når man har startet servicen. Klik indstillinger, her opsætter man de forskellige godkendelsesmetoder, i vores tilfælde EAP-MSCHAPv2 og vi har valgt ikke at validere servercertifikat, da maskinen vi logger på med, ikke er medlem af domænet og derfor ikke kan validere det. Husk at klik konfigurer og fjern fluebenet hvis du ikke er i domænet.