CCDP-Campus Viborg/Opgave 5/GruppeSkrammel

Sikkerhed

Sikkerhed Generelt

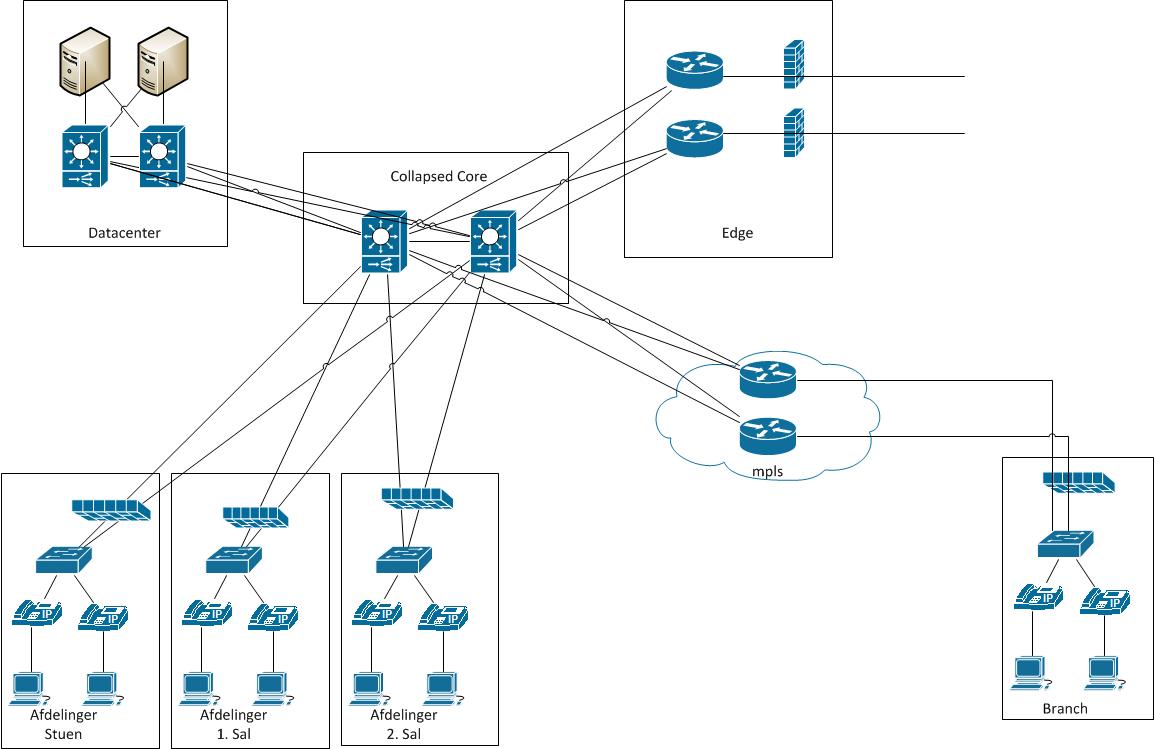

Først og fremmest vil vi sikre at netværket er sikret mod angreb og trusler der kan forårsage nedbrud og fejl.

Dernæst skal det sikres, at servere og klienter er beskyttet mod sikkerhedsrisici, som f.eks. vira, malware, osv.

Sidst men ikke mindst skal alt det fysiske udstyr sikres mod direkte indtrængen. De forskellige VLAN’s skal også beskyttes fra hinanden, således at ikke alle kan alt.

Implementering af AAA Ved at implementere en login server kan adgang og rettigheder kontrolleres ved hjælp af politikker. Når en bruger vil tilgå et AP eller andet netværks udstyr bliver man autentificeret for at sikre man har gyldigt login.

Herefter vil brugeren få tildelt de rettigheder han har på det pågældende netværk. Imens sessionen er kørende skal der laves logning for accounten, således at man kan følge hvad personen har benyttet netværket til.

Vi vil sikre vores netværk imod uautoriseret brug, samt malicius netværkstrafik. På VLAN basis er det vigtigt at beskytte mod uautoriseret adgang på de forskellige VLAN’s. Dette betyder at elever på et elev VLAN f.eks. ikke må kunne tilgå det administrative VLAN.

Der vil altid være en reel risiko for udefrakommende angreb. Derfor har vi valgt at implementere fysiske firewalls for at mindske denne risiko bedst muligt. Sikkerheden for det fysiske udstyr er også en vigtig faktor, da der vil være muligheder for at folk vil forsøge at tilgå udstyret hvis det ikke er ordentligt sikret.

En god sikkerhedsregel er at lukke for velkendte porte som typisk benyttes til eksempelvis download af torrents og andre arbejdsmæssigt irrelevante tjenester. Her er det vigtigt at alle porte som ikke skal benyttes bliver lukket, for at øge sikkerheden for netværket.

Der skal oprettes regler for de forskellige VLANs som begrænser brugernes rettigheder til det de må.

Elever: Fra elev VLAN’s skal der være adgang til internettet samt adgang til at gemme og hente data fra serverne som tilhører dem.

Administrativt: Herfra skal Lærer og andet personel kunne tilgå de data som er nødvendige for dem.

På samme måde skal alle de andre VLAN’s tildeles rettigheder til det som er krævet for de forskellige områder på skolen.

Vi har valgt at benytte LWAPP, som en ekstra sikkerhed for at AP’er ikke blot kan nedtages og derfra udtage informationer omkring netværket. Dette skyldes at der ikke opbevares data om netværket direkte på AP’en.

Valg af udstyr etc

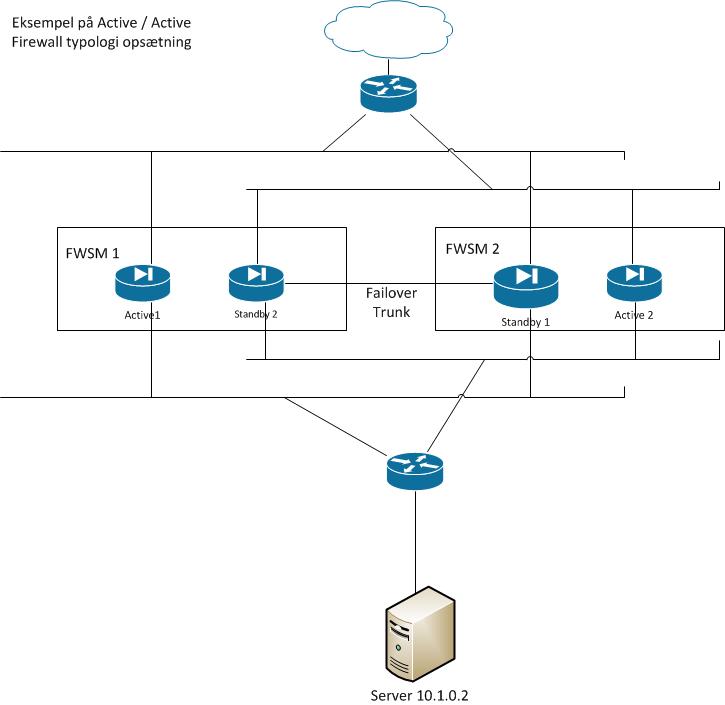

Firewall mod ISP

Med et FSWM installeret i vores 6500 switche har vi mulighed for at lave en virtuel active/active firewall med redundans

for at beskytte vores netværk mod total blotlæggelse, hvis et firewall nedbrud skulle forekomme.

Vi implementerer NAC i vores core, og sikrer os at alle administrative porte og porte på elevnettet bliver overvåget.

Når brugeren får vist loginsiden og logger på bliver computeren først kontrolleret om den opnår de krav der er stillet dvs.er de seneste antivirus definitioner, opdateringer og servicepacks installeret. Er dette tilfældet bliver brugeren logget på med de angivne rettigheder.

Er computeren ikke opdateret bliver den sat i karantæne indtil softwaren er opdateret.

Dette kan evt foregå i karantæne stadiet for eksempel via en Wsus server.

Ved hjælp af NAC Applience

Et IDS system sørger for at holde øje med at netværket ikke bliver misbrugt til ulovlig trafik,

samt til at forhindre at vira skal sprede sig.

Cisco IOS Firewall:

ip inspect name ethernetin cuseeme timeout 3600

ip inspect name ethernetin ftp timeout 3600

ip inspect name ethernetin h323 timeout 3600

ip inspect name ethernetin http timeout 3600

ip inspect name ethernetin rcmd timeout 3600

ip inspect name ethernetin realaudio timeout 3600

ip inspect name ethernetin smtp timeout 3600

ip inspect name ethernetin sqlnet timeout 3600

ip inspect name ethernetin streamworks timeout 3600

ip inspect name ethernetin tcp timeout 3600

ip inspect name ethernetin tftp timeout 30

ip inspect name ethernetin udp timeout 15

ip inspect name ethernetin vdolive timeout 3600

ip audit notify log

ip audit po max-events 100

opg 5a.

ex. brug NAC og vpn