Difference between revisions of "Security Services Design"

m |

m (→Intrusion Detection and prevention) |

||

| (13 intermediate revisions by 2 users not shown) | |||

| Line 12: | Line 12: | ||

|} | |} | ||

== Virtual Firewall == | == Virtual Firewall == | ||

| − | Bemærk at en [[FWSM]] ingen fysiske Interfaces har, men tilslutter sig VLAN interfaces. | + | Bemærk at en [[FWSM]] som er en option til [[Cisco Catalyst 6500 serie switches]] ingen fysiske Interfaces har, men tilslutter sig VLAN interfaces. |

{| | {| | ||

| Line 18: | Line 18: | ||

|} | |} | ||

| + | == Firewall Context Design Consideration == | ||

| + | ''Contexts'' kan fordele [[FWSM]]'ens ressourcer, således at et angreb på en context ikke har indflydelse på et andet Context. Hvis [[FWSM]]'en løber tør for ressourcer nægtes flere forbindelser. I eksemplet nedenunder vil et angreb på '''Context Pop''' kunne få indflydelse på '''Context Water''' og hvis angrebet er på '''defaulte parametre''' også på '''Context Tonic''' og '''Context Soft Drinks'''. Men ikke på '''Context Soda''' da denne er konfigureret med ressourcer på alle parametre. | ||

| + | {| | ||

| + | |[[Image:Security context.png|500px|left|thumb|Firewall Context Design Consideration]] | ||

| + | |} | ||

| + | == Placering af [[FWSM]] == | ||

| + | *Ved at placere [[MSFC]] (Catalyst 6500 Router Card) '''indenfor''' [[FWSM]], gør designet af Firewallen nemmere og Firewallen sikrer [[MSFC]]. | ||

| + | *Ved at placere [[MSFC]] (Catalyst 6500 Router Card) '''udenfor''' [[FWSM]], bør der kun anvendes en enkelt '''Context''' (Firewall instans) da der ellers Routes mellem forskellige '''Contexts''', hvilket nok ikke er meningen. | ||

| + | {| | ||

| + | |[[Image:Security Placement.png|500px|left|thumb|FWSM Placement]] | ||

| + | |} | ||

| + | == Active/Active Firewall topology == | ||

| + | Ved fejl i den aktive firewall vil Standby firewallen overtage MAC og IP adresse fra den aktive. | ||

| + | *Bemærk at i Failover trunk'en sendes al tekst i klartekst. Hvis [[FWSM]] anvendes til at terminere VPN tunneller vil brugernavne og passwords kunne ses her. | ||

| + | {| | ||

| + | |[[Image:Security ActiveActive.png|700px|left|thumb|Active/Active Firewall topology]] | ||

| + | |} | ||

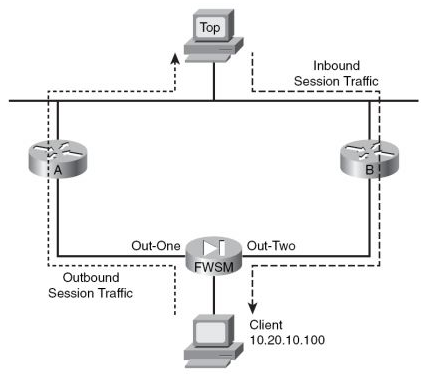

| + | == Asymmetrisk Routning med Firewalls == | ||

| + | [[FWSM]] supporterer asymmetrisk Routning. Returtraffik sendes sendes ud af et andet interface end hvor det var modtaget. | ||

| + | Asymmetrisk Routning anvendes mest hvor der er forbindelse til to Service Providere og der ikke anvendes [[NAT]]. | ||

| + | |||

| + | [[FWSM]] kan arbejde med '''asr-group interfaces'''. Tabeller over hvilke forbindelser der er lovlige imellem flere Interfaces på samme [[FWSM]] eller mellem Active/Active failover redundans mode. | ||

| + | {| | ||

| + | |[[Image:Security Asymetric.png|500px|left|thumb|Asymetrisk Routning med en [[FWSM]]]] | ||

| + | |- | ||

| + | |[[Image:Security Asymetric2.png|700px|left|thumb|Asymetrisk Routning med Active/Active topologi.]] | ||

| + | |} | ||

| + | == Performance med flere [[FWSM]]s == | ||

| + | I eksemplerne er Firewallen konfigureret i en Active/Active konfiguration. | ||

| + | === Load balancing med PBR === | ||

| + | PBR - Policy Based Routing. Diriger trafikken med Routnings politikker. Clean and simple. | ||

| + | {| | ||

| + | |[[Image:Security performance 1.png|600px|left|thumb|Performance Scaling med Policy Based Routing]] | ||

| + | |} | ||

| + | === Load balancing med ECMP === | ||

| + | ECMP - Equal Cost MultiPath. Vær opmærksom på at returtrafikken går gennem samme Firewall eller der benyttes Asymmetrisk Routning. | ||

| + | {| | ||

| + | |[[Image:Security performance 2.png|600px|left|thumb|Performance Scaling med Equal Cost Multipath]] | ||

| + | |} | ||

| + | == Private VLAN == | ||

| + | === PVLAN typer === | ||

| + | *Isolated VLANS - Porte i et isoleret VLAN kan kun kommunikere med Promiscuous porten. | ||

| + | *Community VLAN's - Er et isoleret VLAN men porte i samme Community kan kommunikere med hinanden. | ||

| + | {| | ||

| + | |[[Image:Security PVLAN.png|400px|left|thumb|Private VLANs]] | ||

| + | |} | ||

[[Category:CCDP]] | [[Category:CCDP]] | ||

| + | == [[FWSM]] i et PVLAN == | ||

| + | I eksemplet nedenunder sidder [[FWSM]] på en Promiscuous port og ser trafikken fra PVLAN'et. [[FWSM]] agerer som gateway for PVLAN'et. Da Hostene sidder på isolerede porte og [[FWSM]] modulet ikke vil Route mellem Hostene på PVLAN'et, da pakkerne ikke må Routes ud gennem samme interface de kom ind af, har vi isoleret Hostene på PVLAN'et. Anvendes ofte i [[DMZ]] zoner. | ||

| + | {| | ||

| + | |[[Image:Security PVLAN2.png|500px|left|thumb|Isolerede porte på FWSM i Routed mode]] | ||

| + | |} | ||

| + | == Zone based Policy-Firewall == | ||

| + | Tre Zoner i eksemplet nedenfor. Hver Zone har sit eget Interface | ||

| + | *Internet-Zonen | ||

| + | *DMZ-Zonen | ||

| + | *Inside Zonen | ||

| + | En Zone based Policy-Firewall går ud på at lave regler for hvor og hvilken traffik der må være mellem Zonerne. | ||

| + | {| | ||

| + | |[[Image:Security Zone.png|500px|left|thumb|Zone-Based Policy Firewall]] | ||

| + | |} | ||

| + | = Network Security with Access Control = | ||

| + | == NAC - Network Admission Control == | ||

| + | NAC anvendes til at inføre sikkerheds politikker på alle enheder der ønsker at bruge ressourcer på netværket. Cisco supporterer to typer af NAC. (Network Access Control) | ||

| + | *Cisco NAC framework - Samarbejde mellem netværksenheder. Mere end 60 leverandører. | ||

| + | *Cisco NAC Appliance - Authenticate, Authorize, evaluate | ||

| + | {| | ||

| + | |[[Image:Security NAC.png|700px|left|thumb|NAC sammenligning]] | ||

| + | |} | ||

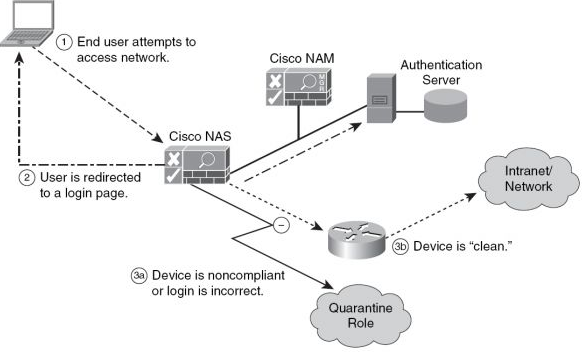

| + | === Cisco NAC fundamentals === | ||

| + | *NAM - Network Appliance Manager - Administrations server hvor politikker defineres. Kan kontrollere op til 20 NAS'er | ||

| + | *NAS - network Appliance Server - Enheden som sidder mellem det usikre og det sikre net. Håndhæver NAM'ens politikker. | ||

| + | *NAA - network Appliance Agent - Agent på Microsoft Windows som sikrer politikker på maskinen. (Programmer, registreringsdatabase, antivirus...) | ||

| + | *Opdateringer. Prækonfigurerede politikker med nyeste statuser på operativsystemer, antivirus programmer (24 leverandører) spyware | ||

| + | {| | ||

| + | |[[Image:Security NAC2.png|600px|left|thumb|Process flow med NAC Appliance]] | ||

| + | |} | ||

| + | === Cisco NAS Gateway modes === | ||

| + | *NAS gateway kan fungere på tre måder | ||

| + | **Virtual Gateway. fungerer som en bro. (OSI lag 2) | ||

| + | **Real IP gateway. Fungerer som Firewall Router | ||

| + | **NAT gateway mode. | ||

| + | {| | ||

| + | |[[Image:Security NAC3.png|400px|left|thumb|Cisco NAS Gateway modes]] | ||

| + | |} | ||

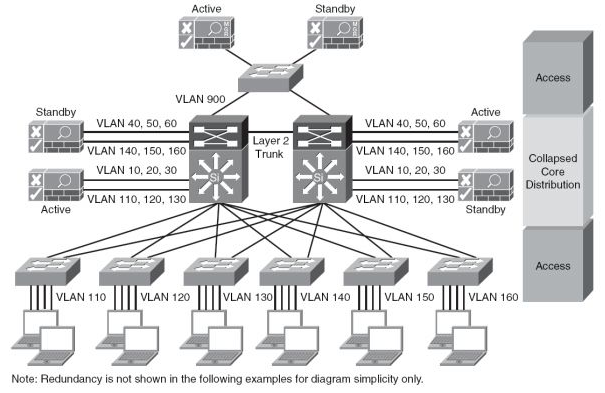

| + | === NAC Appliance design === | ||

| + | {| | ||

| + | |[[Image:Security NAC4.png|700px|left|thumb|NAC Appliance redundans design]] | ||

| + | |} | ||

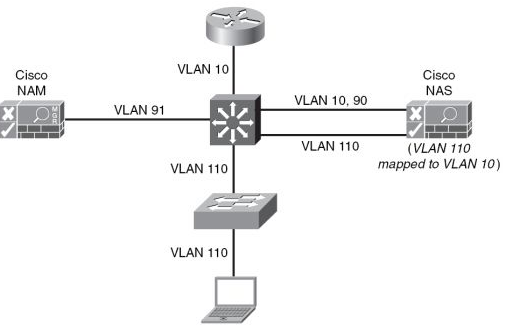

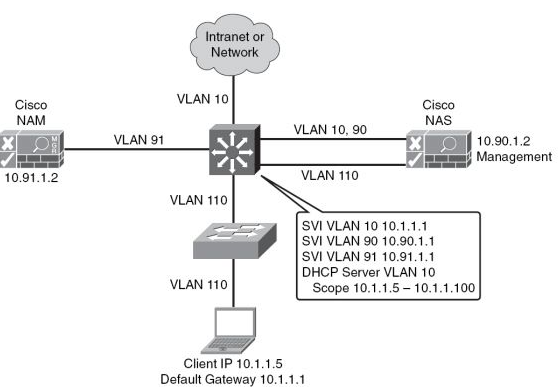

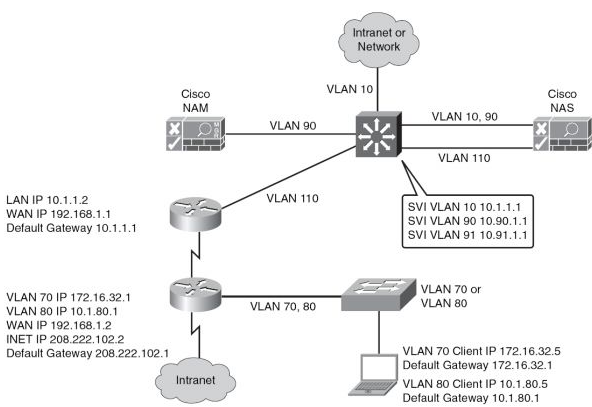

| + | ==== Layer-2 inband design ==== | ||

| + | Oftest anvendt. NAS'en sidder logisk og ikke fysisk i trafikflowet inside-to-outside. | ||

| + | *Se figuren herunder: | ||

| + | **VLAN 110 er mapped til VLAN 10 igennem NAS'en. | ||

| + | **VLAN 90 og VLAN 91 er Manangement VLAN's for NAS'er og NAM'er. | ||

| + | {| | ||

| + | |[[Image:Security NAC5.png|600px|left|thumb|Layer 2 in-band design]] | ||

| + | |- | ||

| + | |[[Image:Security NAC6.png|600px|left|thumb|Layer 2 in-band Virtual Gateway eksempel]] | ||

| + | |- | ||

| + | |[[Image:Security NAC7.png|600px|left|thumb|Layer 2 in-band Real IP Gateway eksempel]] | ||

| + | |- | ||

| + | |[[Image:Security NAC8.png|600px|left|thumb|Layer 2 Out-of-band Real IP Gateway eksempel]] | ||

| + | |- | ||

| + | |[[Image:Security NAC9.png|600px|left|thumb|Layer 3 in-band Virtual Gateway eksempel]] | ||

| + | |- | ||

| + | |[[Image:Security NAC10.png|600px|left|thumb|Layer 3 in-band with multiple remotes]] | ||

| + | |- | ||

| + | |[[Image:Security NAC11.png|600px|left|thumb|Layer 3 out-of-band with addressing]] | ||

| + | |} | ||

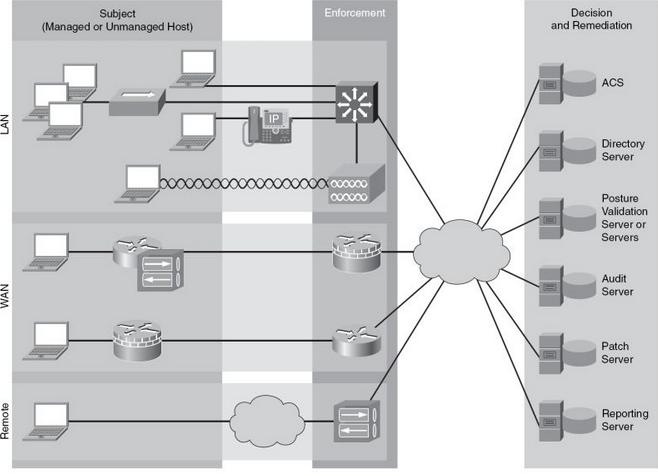

| + | == NAC framework overview == | ||

| + | *Subjects: Managed eller Unmanaged Hosts som skal NAC'es. | ||

| + | *Enforment Devices: Enheder som skal håndhæve NAC. (Routere, VPN gateways, Lag 2 og 3 switche og Wireless Access Points (WLC) | ||

| + | *Beslutnings udstyr: | ||

| + | **AAA - Authentication, Autherization and Accounting server. | ||

| + | **Directory Server - Bruger og Host authentication | ||

| + | **PVS - Post Validation Server: Applications specifikke politikker indføres. (Antivirus software opdateringer etc.) | ||

| + | **Remediation Server: Server hvor software ligger til at opdatere Hosts som ikke lever op til PVS'ens krav. | ||

| + | **Audit Server: Tager beslutning om en Host må komme på nettet eller ej | ||

| + | |||

| + | {| | ||

| + | |[[Image:Security NAC framework 1.png|800px|left|thumb| Router Platform support for NAC Framework]] | ||

| + | |} | ||

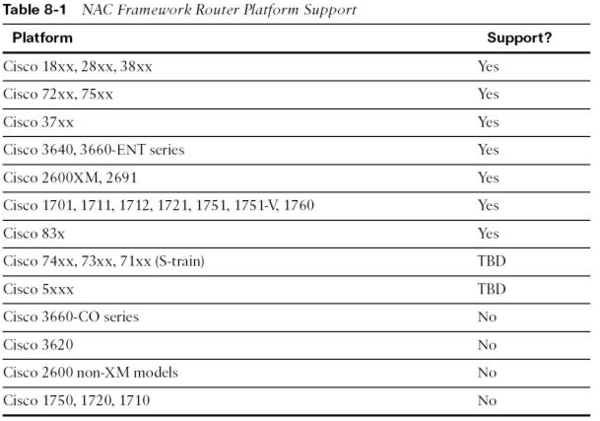

| + | === Router Platform support for NAC Framework === | ||

| + | {| | ||

| + | |[[Image:Security NAC framework 2.png|600px|left|thumb| Router NAC Framework]] | ||

| + | |} | ||

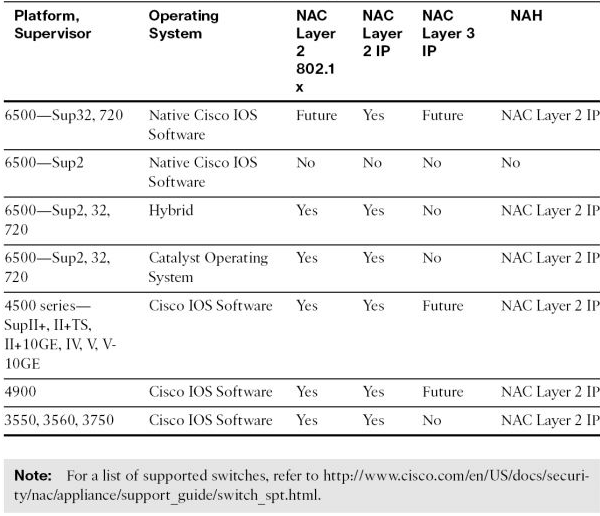

| + | === Switch Platform support for NAC Framework === | ||

| + | {| | ||

| + | |[[Image:Security NAC framework 3.png|600px|left|thumb| Switch NAC Framework]] | ||

| + | |} | ||

| + | == Cisco Client Security Software == | ||

| + | *NAA - Cisco NAC Appliance Agent: Optional Client-side checker klient inden den får adgang til nettet. | ||

| + | *Cisco Security Agent: til Server og Desktop. Kan QoS mærke trafik ift. Policy Rules. Integrerer sig med Cisco NAC Framework og MARS (Montoring, Alalysis, Response System) | ||

| + | *SSC - Secure Services Client: Authentication framework på Klient. | ||

| + | ** 802.1x | ||

| + | **WI-FI WPA, WPA2 og EAP | ||

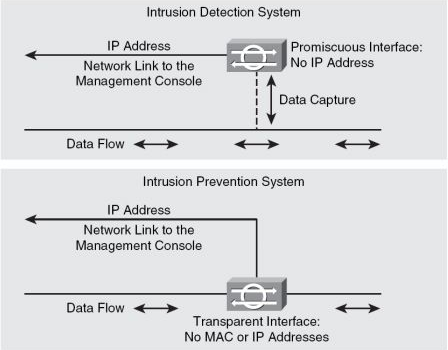

| + | = Intrusion Detection and prevention = | ||

| + | {| | ||

| + | |[[Image:Security IDS 1.png|500px|left|thumb|IDS og IPS]] | ||

| + | |} | ||

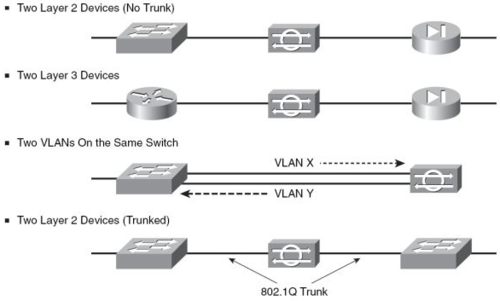

| + | ==IDS or IPS Deployments== | ||

| + | {| | ||

| + | |[[Image:Security IDS 2.png|500px|left|thumb|IPS design]] | ||

| + | |} | ||

Latest revision as of 18:32, 12 September 2010

Kapitel 8 fra CCDP ARCH bogen.

Contents

- 1 This article is under development....

- 2 Designing Firewalls

- 2.1 PIX, ASA og FWSM forskelle

- 2.2 Firewall Modes

- 2.3 Virtual Firewall

- 2.4 Firewall Context Design Consideration

- 2.5 Placering af FWSM

- 2.6 Active/Active Firewall topology

- 2.7 Asymmetrisk Routning med Firewalls

- 2.8 Performance med flere FWSMs

- 2.9 Private VLAN

- 2.10 FWSM i et PVLAN

- 2.11 Zone based Policy-Firewall

- 3 Network Security with Access Control

- 4 Intrusion Detection and prevention

Designing Firewalls

Dette kapitel anvender primært FWSM som eksempel. PIX eller ASA enheder kunne også godt anvendes. (Forskelle vises).

PIX, ASA og FWSM forskelle

- En PIX eller ASA Firewall tillader som standard trafik fra et inside (high security level) til outside (low security level)

- En FWSM tillader ikke trafik mellem Interfaces medmindre det er eksplicit tilladt af en ACL.

Firewall Modes

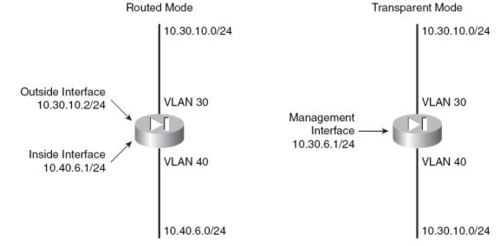

Virtual Firewall

Bemærk at en FWSM som er en option til Cisco Catalyst 6500 serie switches ingen fysiske Interfaces har, men tilslutter sig VLAN interfaces.

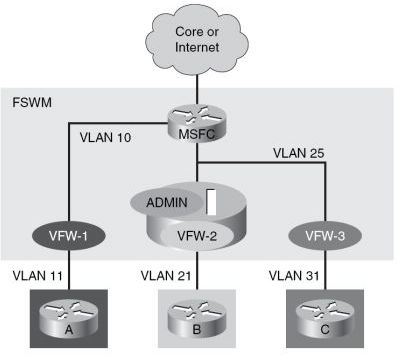

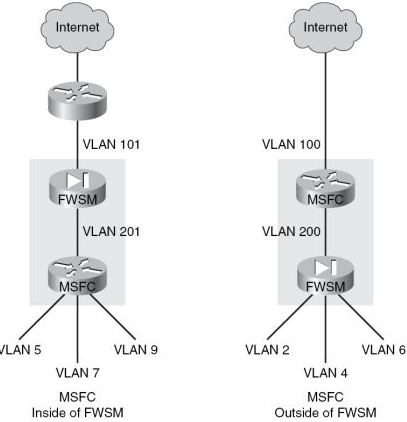

Firewall Context Design Consideration

Contexts kan fordele FWSM'ens ressourcer, således at et angreb på en context ikke har indflydelse på et andet Context. Hvis FWSM'en løber tør for ressourcer nægtes flere forbindelser. I eksemplet nedenunder vil et angreb på Context Pop kunne få indflydelse på Context Water og hvis angrebet er på defaulte parametre også på Context Tonic og Context Soft Drinks. Men ikke på Context Soda da denne er konfigureret med ressourcer på alle parametre.

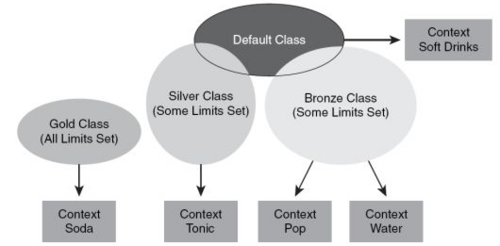

Placering af FWSM

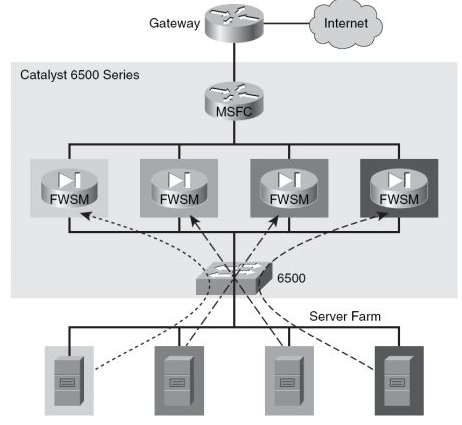

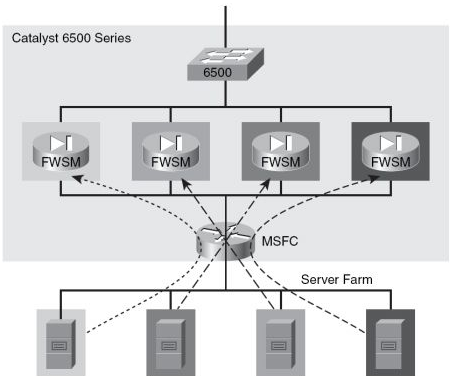

- Ved at placere MSFC (Catalyst 6500 Router Card) indenfor FWSM, gør designet af Firewallen nemmere og Firewallen sikrer MSFC.

- Ved at placere MSFC (Catalyst 6500 Router Card) udenfor FWSM, bør der kun anvendes en enkelt Context (Firewall instans) da der ellers Routes mellem forskellige Contexts, hvilket nok ikke er meningen.

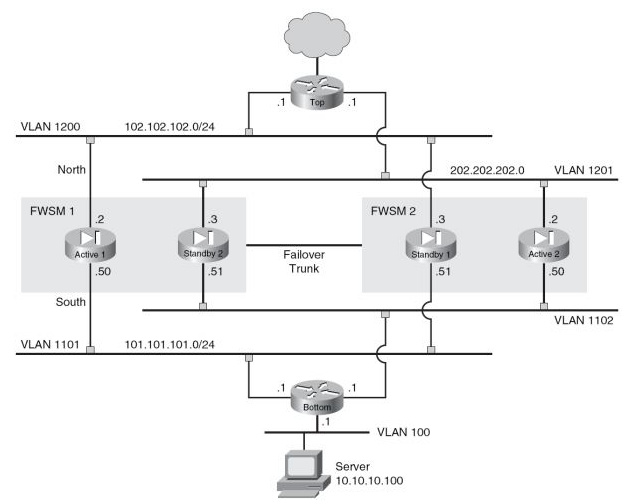

Active/Active Firewall topology

Ved fejl i den aktive firewall vil Standby firewallen overtage MAC og IP adresse fra den aktive.

- Bemærk at i Failover trunk'en sendes al tekst i klartekst. Hvis FWSM anvendes til at terminere VPN tunneller vil brugernavne og passwords kunne ses her.

Asymmetrisk Routning med Firewalls

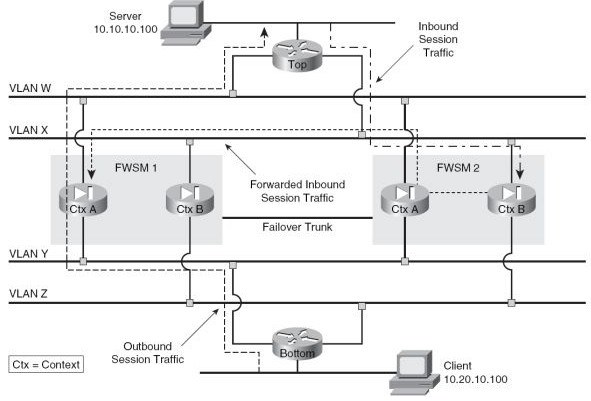

FWSM supporterer asymmetrisk Routning. Returtraffik sendes sendes ud af et andet interface end hvor det var modtaget.

Asymmetrisk Routning anvendes mest hvor der er forbindelse til to Service Providere og der ikke anvendes NAT.

FWSM kan arbejde med asr-group interfaces. Tabeller over hvilke forbindelser der er lovlige imellem flere Interfaces på samme FWSM eller mellem Active/Active failover redundans mode.

Asymetrisk Routning med en FWSM |

Performance med flere FWSMs

I eksemplerne er Firewallen konfigureret i en Active/Active konfiguration.

Load balancing med PBR

PBR - Policy Based Routing. Diriger trafikken med Routnings politikker. Clean and simple.

Load balancing med ECMP

ECMP - Equal Cost MultiPath. Vær opmærksom på at returtrafikken går gennem samme Firewall eller der benyttes Asymmetrisk Routning.

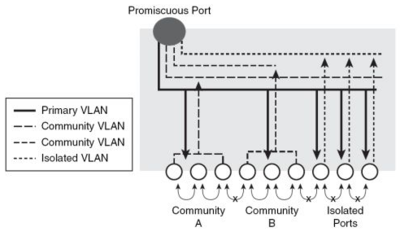

Private VLAN

PVLAN typer

- Isolated VLANS - Porte i et isoleret VLAN kan kun kommunikere med Promiscuous porten.

- Community VLAN's - Er et isoleret VLAN men porte i samme Community kan kommunikere med hinanden.

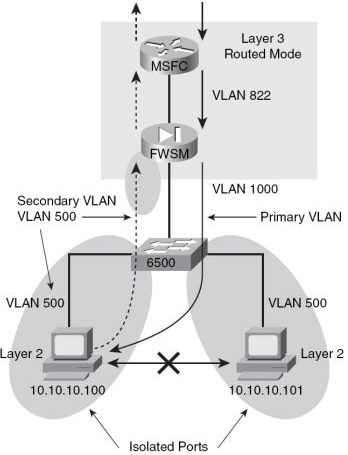

FWSM i et PVLAN

I eksemplet nedenunder sidder FWSM på en Promiscuous port og ser trafikken fra PVLAN'et. FWSM agerer som gateway for PVLAN'et. Da Hostene sidder på isolerede porte og FWSM modulet ikke vil Route mellem Hostene på PVLAN'et, da pakkerne ikke må Routes ud gennem samme interface de kom ind af, har vi isoleret Hostene på PVLAN'et. Anvendes ofte i DMZ zoner.

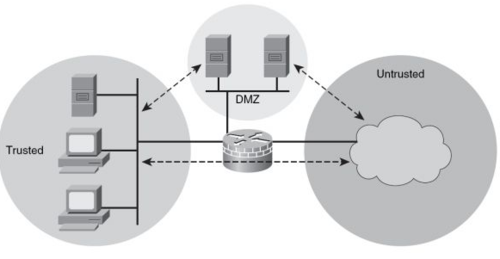

Zone based Policy-Firewall

Tre Zoner i eksemplet nedenfor. Hver Zone har sit eget Interface

- Internet-Zonen

- DMZ-Zonen

- Inside Zonen

En Zone based Policy-Firewall går ud på at lave regler for hvor og hvilken traffik der må være mellem Zonerne.

Network Security with Access Control

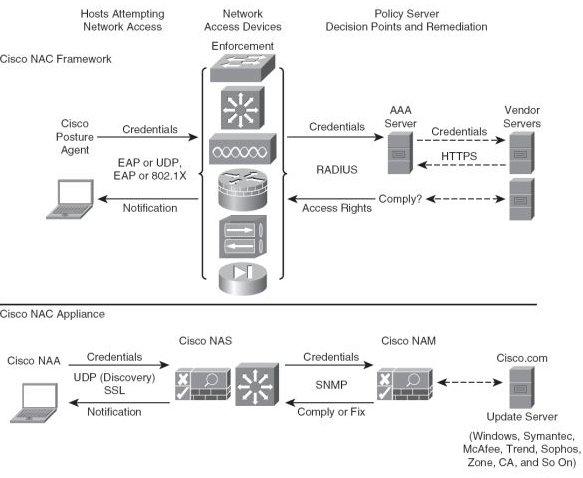

NAC - Network Admission Control

NAC anvendes til at inføre sikkerheds politikker på alle enheder der ønsker at bruge ressourcer på netværket. Cisco supporterer to typer af NAC. (Network Access Control)

- Cisco NAC framework - Samarbejde mellem netværksenheder. Mere end 60 leverandører.

- Cisco NAC Appliance - Authenticate, Authorize, evaluate

Cisco NAC fundamentals

- NAM - Network Appliance Manager - Administrations server hvor politikker defineres. Kan kontrollere op til 20 NAS'er

- NAS - network Appliance Server - Enheden som sidder mellem det usikre og det sikre net. Håndhæver NAM'ens politikker.

- NAA - network Appliance Agent - Agent på Microsoft Windows som sikrer politikker på maskinen. (Programmer, registreringsdatabase, antivirus...)

- Opdateringer. Prækonfigurerede politikker med nyeste statuser på operativsystemer, antivirus programmer (24 leverandører) spyware

Cisco NAS Gateway modes

- NAS gateway kan fungere på tre måder

- Virtual Gateway. fungerer som en bro. (OSI lag 2)

- Real IP gateway. Fungerer som Firewall Router

- NAT gateway mode.

NAC Appliance design

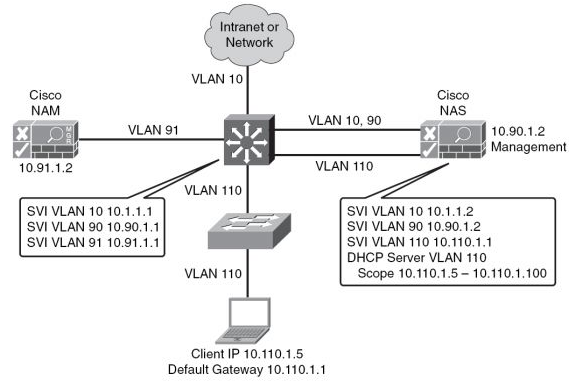

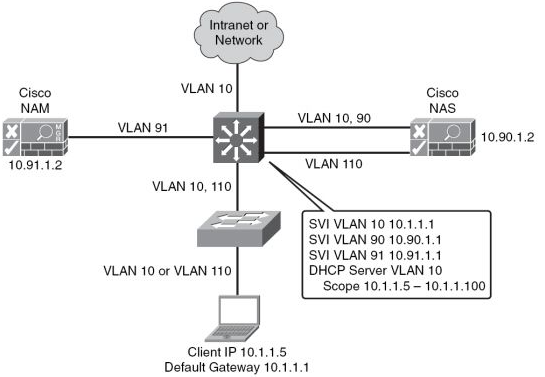

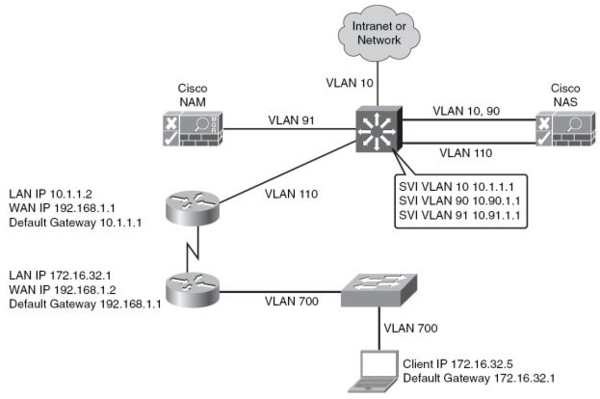

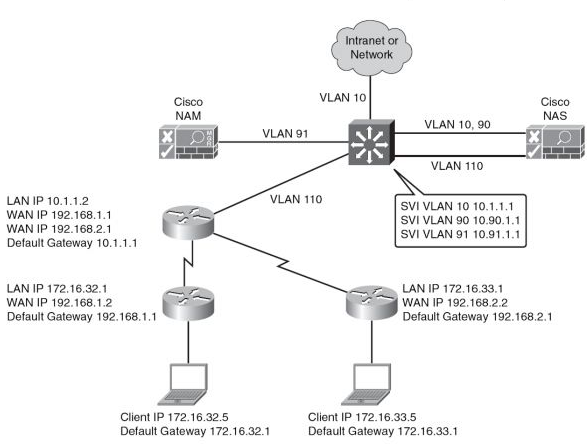

Layer-2 inband design

Oftest anvendt. NAS'en sidder logisk og ikke fysisk i trafikflowet inside-to-outside.

- Se figuren herunder:

- VLAN 110 er mapped til VLAN 10 igennem NAS'en.

- VLAN 90 og VLAN 91 er Manangement VLAN's for NAS'er og NAM'er.

NAC framework overview

- Subjects: Managed eller Unmanaged Hosts som skal NAC'es.

- Enforment Devices: Enheder som skal håndhæve NAC. (Routere, VPN gateways, Lag 2 og 3 switche og Wireless Access Points (WLC)

- Beslutnings udstyr:

- AAA - Authentication, Autherization and Accounting server.

- Directory Server - Bruger og Host authentication

- PVS - Post Validation Server: Applications specifikke politikker indføres. (Antivirus software opdateringer etc.)

- Remediation Server: Server hvor software ligger til at opdatere Hosts som ikke lever op til PVS'ens krav.

- Audit Server: Tager beslutning om en Host må komme på nettet eller ej

Router Platform support for NAC Framework

Switch Platform support for NAC Framework

Cisco Client Security Software

- NAA - Cisco NAC Appliance Agent: Optional Client-side checker klient inden den får adgang til nettet.

- Cisco Security Agent: til Server og Desktop. Kan QoS mærke trafik ift. Policy Rules. Integrerer sig med Cisco NAC Framework og MARS (Montoring, Alalysis, Response System)

- SSC - Secure Services Client: Authentication framework på Klient.

- 802.1x

- WI-FI WPA, WPA2 og EAP

This article is under development....

This article is under development....