Security Services Design

From Teknologisk videncenter

Kapitel 8 fra CCDP ARCH bogen.

Contents

Designing Firewalls

Dette kapitel anvender primært FWSM som eksempel. PIX eller ASA enheder kunne også godt anvendes. (Forskelle vises).

PIX, ASA og FWSM forskelle

- En PIX eller ASA Firewall tillader som standard trafik fra et inside (high security level) til outside (low security level)

- En FWSM tillader ikke trafik mellem Interfaces medmindre det er eksplicit tilladt af en ACL.

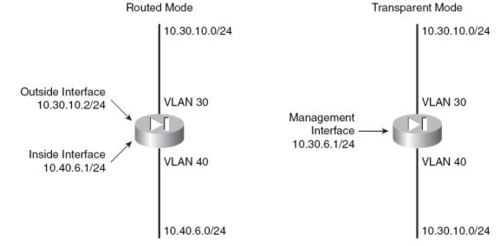

Firewall Modes

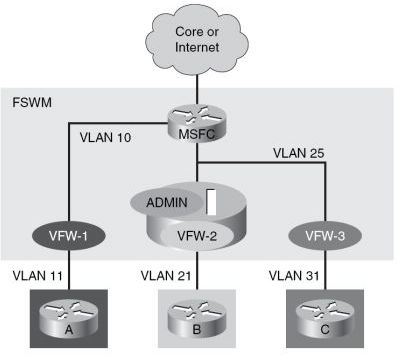

Virtual Firewall

Bemærk at en FWSM som er en option til Cisco Catalyst 6500 serie switches ingen fysiske Interfaces har, men tilslutter sig VLAN interfaces.

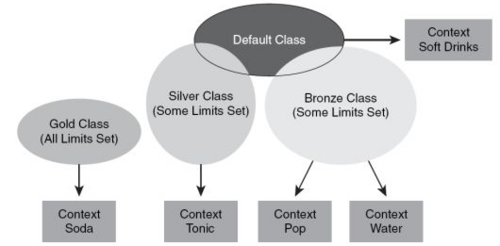

Firewall Context Design Consideration

Contexts kan fordele FWSM'ens ressourcer, således at et angreb på en context ikke har indflydelse på et andet Context. Hvis FWSM'en løber tør for ressourcer nægtes flere forbindelser. I eksemplet nedenunder vil et angreb på Context Pop kunne få indflydelse på Context Water og hvis angrebet er på defaulte parametre også på Context Tonic og Context Soft Drinks. Men ikke på Context Soda da denne er konfigureret med ressourcer på alle parametre.

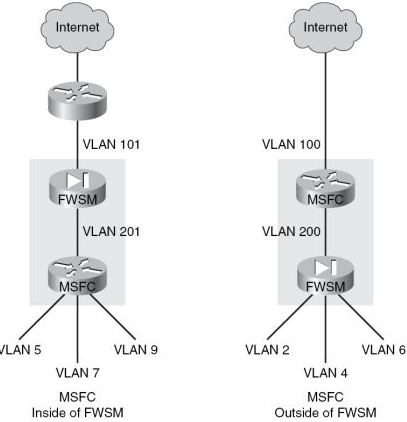

Placering af FWSM

- Ved at placere MSFC (Catalyst 6500 Router Card) indenfor FWSM, gør designet af Firewallen nemmere og Firewallen sikrer MSFC.

- Ved at placere MSFC (Catalyst 6500 Router Card) udenfor FWSM, bør der kun anvendes en enkelt Context (Firewall instans) da der ellers Routes mellem forskellige Contexts, hvilket nok ikke er meningen.

This article is under development....

This article is under development....