Difference between revisions of "IPsec and SSL VPN Design"

m (→Typiske VPN løsninger) |

m (→Typiske VPN løsninger) |

||

| Line 61: | Line 61: | ||

| Enterprise headquarters or Data Center ||| Catalyst 6500, Cisco 7600 or ASA 5550 | | Enterprise headquarters or Data Center ||| Catalyst 6500, Cisco 7600 or ASA 5550 | ||

|} | |} | ||

| + | = VPN device placement design = | ||

| + | == Parallel to firewall == | ||

| + | *Fordele | ||

| + | **Simpel implementering da firewall opsætning ikke skal ændres | ||

| + | **Stor skalerbarhed da flere VPN enheder kan placeres parallelt med Firewallen | ||

| + | *Ulemper | ||

| + | **IPsec dekrypteret trafik inspiceres ikke af firewallen | ||

| + | **Inget central logning eller inspektion af data/brugere finder sted. | ||

| + | {| | ||

| + | |[[Image:VPN4.png|600px|left|thumb|VPN device placement: Parallel to firewall]] | ||

| + | |} | ||

| + | == På firewall DMZ zone == | ||

| + | *Fordele | ||

| + | **Firewallen kan inspicere dekrypterede data. | ||

| + | **Forholdsvis god skalabilitet da der kan tilsluttes flere VPN enheder | ||

| + | *Ulemper | ||

| + | **Konfigurationen bliver kompliceret da Firewallen skal supportere flere interfaces. Firewallen skal supportere Policy-Routing for at kende forskel på VPN-trafik og almindelig trafik. | ||

| + | **Firewallens kapacitet. | ||

| + | {| | ||

| + | |[[Image:VPN5.png|600px|left|thumb|VPN device placement: DMZ-zone on firewall]] | ||

| + | |} | ||

| + | == Integreret Firewall og VPN == | ||

| + | *Fordele | ||

| + | **Firewallen kan inspicere dekrypteret trafik | ||

| + | **Designet er nemmere at vedligeholde og der er mindre antal enheder | ||

| + | *Ulemper | ||

| + | **Manglende skalerbarhed da en enkelt enhed har flere ansvar. | ||

| + | **Kompleks konfiguration da der er samlet flere funktioner i enheden. | ||

| + | {| | ||

| + | |[[Image:VPN6.png|600px|left|thumb|VPN device placement: DMZ-zone on firewall]] | ||

| + | |} | ||

For en dybere forklaring se [http://en.wikipedia.org/wiki/Transport_Layer_Security Wikipedia] eller RFC 5246 | For en dybere forklaring se [http://en.wikipedia.org/wiki/Transport_Layer_Security Wikipedia] eller RFC 5246 | ||

[[Category:CCDP]] | [[Category:CCDP]] | ||

Revision as of 06:55, 13 August 2009

Kapitel 9 fra CCDP ARCH bogen.

Contents

IPsec VPN

Behandlet i CCNP 3 ISCW omhandlende

- Site-to-Site IPsec VPN

- Cisco VPN Client

SSL VPN

SSL - Secure Socket Layer - er en teknologi udviklet af Netscape for at kryptere kommunikationen mellem en WEB-browser og en WEB-Server. SSL anvender asymetriske nøgler.

- En klient ønsker at sende fortrolige data til WEB-serveren.

- Browseren henter serverens sikkerheds-certifikat som indeholder den offentlige nøgle

- Browseren checker om certifikatet er udstedt af en CA (Certificate authority) som der stoles på og checker certifikatet.

Tynd SSL Client

Giver adgang gennem en Client program på PC'en som port-forwarder det usikre program Det usikre programs data Port-forwarders internt på PC'en gennem den tynde-klient som krypterer dataene og sender dem krypteret videre til VPN-appliance i den anden ende som dekrypterer og afleverer dataene til Serveren.

| [[Image:SSL2.png|400px|thumb|left|Thin Client (Port forwarding) |

Tyk klient

Den tykke klient laver et virtuelt netkort som al kommunikation kan gå igennem.

| [[Image:SSL3.png|400px|thumb|left|Thick Client (Port forwarding) |

VPN Arkitektur

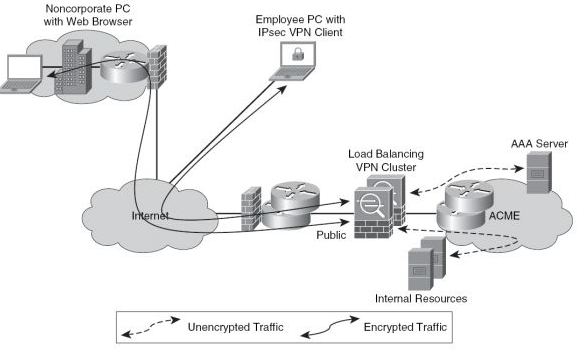

I eksemplet nedenfor er der VPN adgang for både ansatte og forretnings partnere. De ansatte benytter sig af IPsec og forretnings partnerne benytter sig af SSL. Alle opkoblinger - både IPsec og SSl - Authenticates på AAA serveren.

Site-to-Site VPN's

Site-to-Site VPN kan anvendes mellem en virsomheds filialer i stedet for andre WAN-services (MPLS) for at reducere omkostningerne, eller kan anvendes som Redundans hvis den primære WAN går ned.

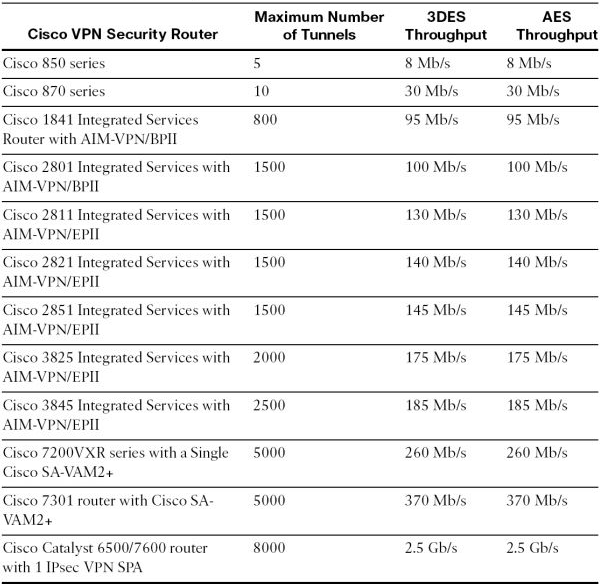

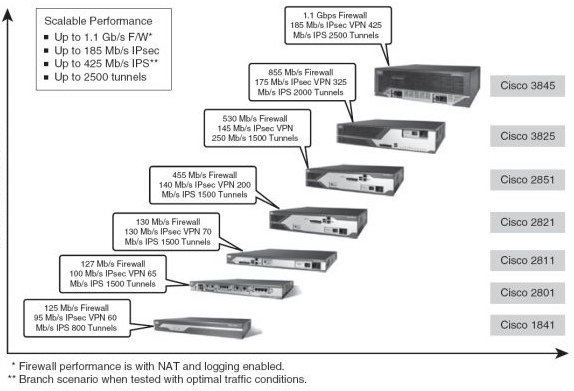

Cisco Router performance

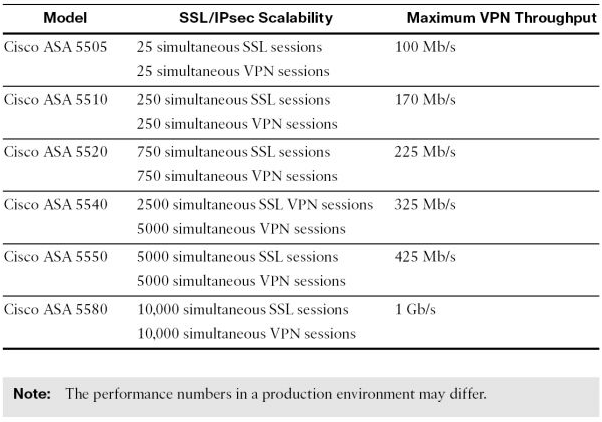

Cisco ASA 5500 serie performance

Typiske VPN løsninger

| Anvendelse | model |

|---|---|

| Teleworkers | Cisco 850 og 870 |

| Small Office/Home Office (SOHO) | Cisco 850, 870 or ASA 5505 |

| Small branch | Cisco 1800 or ASA 5510 |

| Medium branch | Cisco 2800 or ASA 5520 |

| Enterprise branch | Cisco 3800 or ASA 5540 / 5550 |

| Enterprise Edge | Cisco 7200 and 7301 |

| Enterprise headquarters or Data Center | Catalyst 6500, Cisco 7600 or ASA 5550 |

VPN device placement design

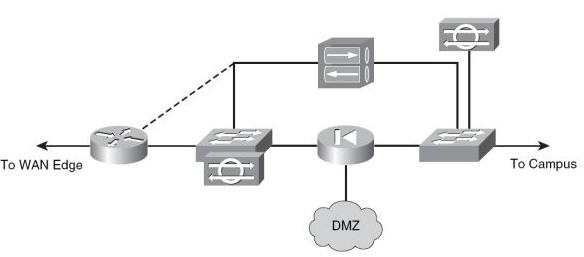

Parallel to firewall

- Fordele

- Simpel implementering da firewall opsætning ikke skal ændres

- Stor skalerbarhed da flere VPN enheder kan placeres parallelt med Firewallen

- Ulemper

- IPsec dekrypteret trafik inspiceres ikke af firewallen

- Inget central logning eller inspektion af data/brugere finder sted.

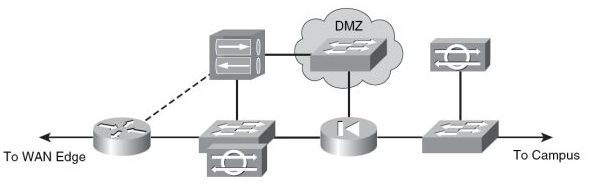

På firewall DMZ zone

- Fordele

- Firewallen kan inspicere dekrypterede data.

- Forholdsvis god skalabilitet da der kan tilsluttes flere VPN enheder

- Ulemper

- Konfigurationen bliver kompliceret da Firewallen skal supportere flere interfaces. Firewallen skal supportere Policy-Routing for at kende forskel på VPN-trafik og almindelig trafik.

- Firewallens kapacitet.

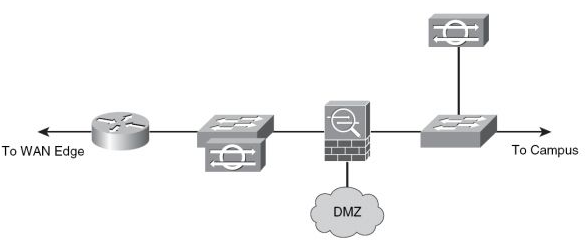

Integreret Firewall og VPN

- Fordele

- Firewallen kan inspicere dekrypteret trafik

- Designet er nemmere at vedligeholde og der er mindre antal enheder

- Ulemper

- Manglende skalerbarhed da en enkelt enhed har flere ansvar.

- Kompleks konfiguration da der er samlet flere funktioner i enheden.

For en dybere forklaring se Wikipedia eller RFC 5246

This article is under development....

This article is under development....