Difference between revisions of "CCDA/Enterprise LAN design"

From Teknologisk videncenter

< CCDA

m (→Core Lag) |

m (→Netværk i store bygninger) |

||

| Line 62: | Line 62: | ||

[[Image:CCDA3 Large buildings.png|left|thumb|600px|Access og Distribution eksempel i stor bygning]] | [[Image:CCDA3 Large buildings.png|left|thumb|600px|Access og Distribution eksempel i stor bygning]] | ||

|} | |} | ||

| + | = Enterprise campus netværk = | ||

| + | Et Campus netværk forbinder to eller flere bygninger indenfor et begrænset geografisk område. En Enterprise består af flere Campus'er. | ||

| + | *Hver bygning skal tildeles IP adresser således at der kan foretages IP summarization | ||

| + | *Sørg for summarization for hele campus for at begrænse IP routing overhead. | ||

| + | *Lav gerne en logisk adresseplan 10.by.bygning.X eller lignende. | ||

| + | == Edge distribution == | ||

| + | *Edge distribution er grænsefladen mellem en Campus og verden udenfor. | ||

| + | **Andre campuser i samme Enterprise | ||

| + | **VPN | ||

| + | **Internet | ||

| + | Edge Distribution skal beskytte campus imod | ||

| + | *IP Spoofing (Edge distributionslaget skal beskytte Core fra at annoncere falske IP adresser) | ||

| + | *Uautoriseret adgang (Uautoriseret trafik til Corelaget) | ||

| + | *Network Reconnaissance (Blokere trafik der kan benyttes til at rekognoscere netværk) | ||

| + | *Packet sniffers - (Separere Broadcastzoner og begrænse trafik der kan sniffes) | ||

| + | == Medium størrelse netværk == | ||

| + | |||

{{#css: | {{#css: | ||

Revision as of 14:21, 13 January 2010

Contents

LAN media

Best Pratice for Hierarchical Layers

Access Lag

- Begræns VLAN til rackskabet (Ikke End-to-End)

- Brug RPVST+ hvis Spanning tree skal anvendes

- Sæt VLAN Dynamic Trunking Protocol (DTP) til Desirable/Diserable med forhandling slået fra.

- Prune VLAN manuelt for at forhindre unødvendige Broadcast.

- Brug VTP transparant mode, da der ikke er brug for en fælles VLAN database.

- Disable Trunking på access porte. Giver mere sikkerhed og får Portfast til at fungere hurtigere.

- Overvej at anvende routning i Access Laget for at få hurtig konvergens og Load-Balancing.

- Brug switchport host kommandoen på server og bruger porte for at

A1(config-if)#<input>do show run int fa0/1</input>

interface FastEthernet0/1

description Accessport USER

no ip address

end

A1(config-if)#<input>switchport host</input>

switchport mode will be set to access

spanning-tree portfast will be enabled

channel group will be disabled

A1(config-if)#<input>do show run int fa0/1</input>

interface FastEthernet0/1

description Accessport USER

<notice>switchport mode access</notice>

no ip address

<notice>spanning-tree portfast</notice>

endDistribution lag

- Wire Speed på alle porte

- Link redundancy

- Anvend FHRP for eksempel HSRP eller GLBP hvis der er OSI lag 2 link til Access Switchene.

- Anvend OSI Lag 3 links mellem Distribution og Core lag for hurtig konvergens og load balancing.

- Anvend distributionsswitchene til at forbinde til VLAN som er på flere Access Switche

- Summarize Routes fra Dsitribution til Core lag for at reducere Routing overhead.

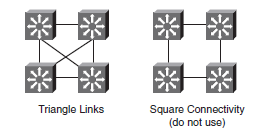

- Byg Lag 3 trekanter, ikke firkanter som vist på tegneingen herunder.

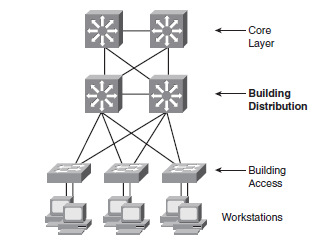

Core Lag

Afhængig af størrelsen på netværket kan der implementeres et Corelag. I et større netværk fungerer Corelaget som high-speed Switching imellem switchblokkene.

- Anvend lag 3 switche i Core laget

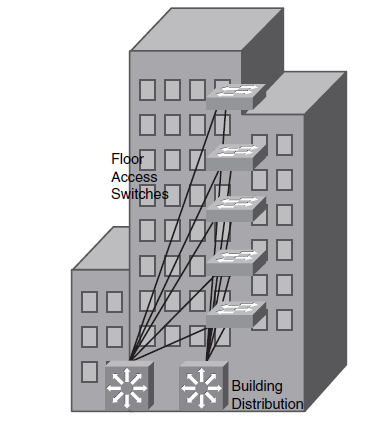

Netværk i store bygninger

Netværk i store bygninger er segmenteret - delt op - i etager eller/og afdelinger.

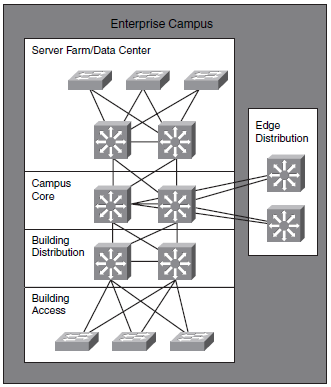

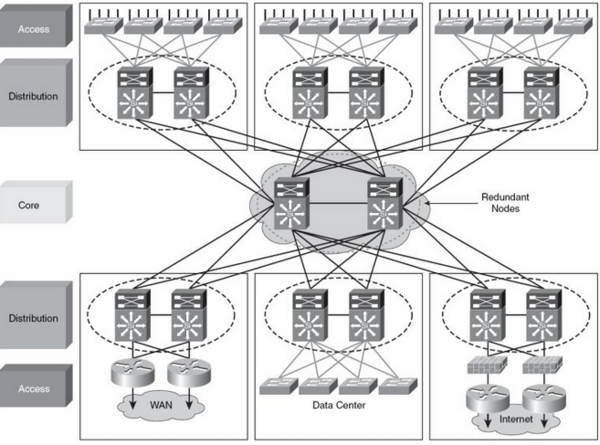

Enterprise campus netværk

Et Campus netværk forbinder to eller flere bygninger indenfor et begrænset geografisk område. En Enterprise består af flere Campus'er.

- Hver bygning skal tildeles IP adresser således at der kan foretages IP summarization

- Sørg for summarization for hele campus for at begrænse IP routing overhead.

- Lav gerne en logisk adresseplan 10.by.bygning.X eller lignende.

Edge distribution

- Edge distribution er grænsefladen mellem en Campus og verden udenfor.

- Andre campuser i samme Enterprise

- VPN

- Internet

Edge Distribution skal beskytte campus imod

- IP Spoofing (Edge distributionslaget skal beskytte Core fra at annoncere falske IP adresser)

- Uautoriseret adgang (Uautoriseret trafik til Corelaget)

- Network Reconnaissance (Blokere trafik der kan benyttes til at rekognoscere netværk)

- Packet sniffers - (Separere Broadcastzoner og begrænse trafik der kan sniffes)